* fwsnort 설치

psad와 마찬가지로 fwsnort 도 인스톨 프로그램 install.pl과 함께 제공된다. 이 프로그램은 이전에 설치된 fwsnort 의 설정 보존, 두 개의 펄 모듈 설치(Net::IPv4Addr와 IPTables::Parse), 최신 블리딩 스노트 서명 집합의 (선택적인) 다운로드(http://www.bleedingsnort.com 에서 받음)를 포함해서 설치의 모든 것을 처리한다.

우분투/데비안의 경우 다음의 apt-get 을 이용한 설치가 가능하다.

# sudo apt-get install fwsnort

단, fwsnort 사용을 위해서는 iptables 문자열 매칭 기능을 사용할 수 있어야 한다. 커널 버전 2.6.14 나 그 이후 버전을 사용 중이라면 커널 내부에 이미 문자열 매칭이 컴파일 돼 있을 것이다.

만약 iptables 의 문자열 매칭기능의 지원여부를 확인하고 싶다면 아래의 명령어가 이상없이 작동하면 지원하는 것이다.

# iptables -D INPUT 1 -i lo -d 127.0.0.2 -m string –string “testing ” –algo bm -j ACCEPT

만약 오류 iptables: no chain/target/match by that name 가 반환되면 현재 커널에서 문자열 매칭 확장을 사용할 수 없는 것이다. 이는 커널 설정 파일의 CONFIG_NETFILTER_XT_MATCH_STRING 를 활성화하고 재컴파일한 후 새 커널로 재부팅함으로써 수정할 수 있다.

만약 위의 명령이 성공적으로 실행 되었다면, 다시 해당 규칙을 삭제하여 추후 다른 문제가 발생하지 않도록 하자.

# iptables -D INPUT 1

* fwsnort 의 실행

fwsnort 의 설치가 끝났다면 이제 fwsnort 를 실행하도록 하자.

커맨드 라인에서 바로 fwsnort 를 입력해도 되고, 만약 명령어 실행이 되지 않는다면, /usr/sbin/fwsnort 를 실행하도록 하자.

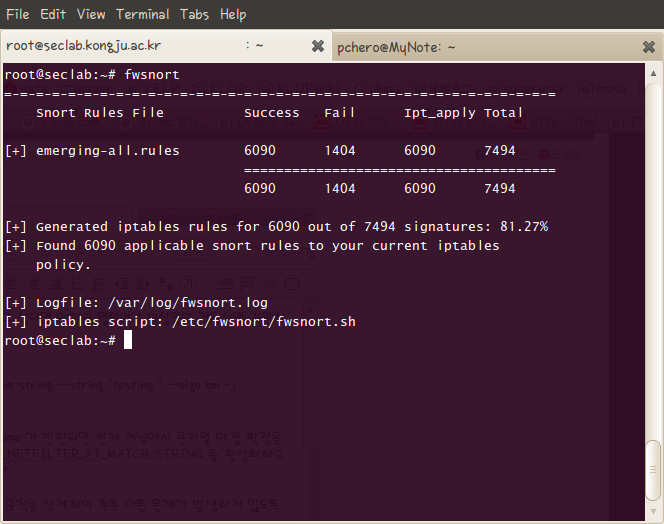

fwsnort 실행 후, 나오는 메시지로부터 각 스노트 규칙 파일에 대해서 성공적 변환과 변환 실패 획수(Success 와 Fail), 실행 중인 iptables 정책에 적용되는 규칙의 수(Ipt_apply), 규칙 파일에 존재하는 전체 스노트 규칙 개수(Total)를 출력한다는 것을 알 수 있다.

그리고 fwsnort 의 두 설정파일에 관한 정보를 확인할 수 있다.

** fwsnort 설정 파일

fwsnort 의 주요 설정 파일은 /etc/fwsnort/fwsnort.conf 는 네트워크, 포트 번호, 시스템 바이너리의 경로(iptables 로의 경로 등), 실행에 필요한 기타 주요 정보를 정의한다.

다음은 실제로 사용중인 fwsnort.conf 의 파일 내용이다.

root@seclab:/etc/fwsnort# cat fwsnort.conf

#

###########################################################################

#

# This is the configuration file for fwsnort. There are some similarities

# between this file and the configuration file for Snort.

#

###########################################################################

#

# $Id: fwsnort.conf 442 2008-08-09 15:14:27Z mbr $

#### Fwsnort treats all traffic directed to / originating from the local

### machine as going to / coming from the HOME_NET in Snort rule parlance.

### If there is only one interface on the local system, then there will be

### no rules processed via the FWSNORT_FORWARD chain because no traffic

### would make it into the iptables FORWARD chain.

HOME_NET any;

EXTERNAL_NET any;### List of servers. Fwsnort supports the same variable resolution as

### Snort.

HTTP_SERVERS $HOME_NET;

SMTP_SERVERS $HOME_NET;

DNS_SERVERS $HOME_NET;

SQL_SERVERS $HOME_NET;

TELNET_SERVERS $HOME_NET;### AOL AIM server nets

AIM_SERVERS [64.12.24.0/24, 64.12.25.0/24, 64.12.26.14/24, 64.12.28.0/24, 64.12.29.0/24, 64.12.161.0/24, 64.12.163.0/24, 205.188.5.0/24, 205.188.9.0/24];### Configurable port numbers

SSH_PORTS 22;

HTTP_PORTS 80;

SHELLCODE_PORTS !80;

ORACLE_PORTS 1521;### define average packet lengths and maximum frame length. This is

### used for iptables length match emulation of the Snort dsize option.

AVG_IP_HEADER_LEN 20; ### IP options are not usually used.

AVG_TCP_HEADER_LEN 30; ### Include 10 bytes for options (which

### accompany ACK packets).

MAX_FRAME_LEN 1500;### Use the WHITELIST variable to define a list of hosts/networks

### that should be completely ignored by fwsnort. For example, if you

### want to whitelist the IP 192.168.10.1 and the network 10.1.1.0/24,

### you would use (note that you can also specify multiple WHITELIST

### variables, one per line):

#WHITELIST 192.168.10.1, 10.1.1.0/24;

WHITELIST NONE;### Use the BLACKLIST variable to define a list of hosts/networks

### that for which fwsnort should DROP or REJECT all traffic. For

### example, to DROP all traffic from the 192.168.10.0/24 network, you

### can use:

### BLACKLIST 192.168.10.0/24 DROP;

### To have fwsnort REJECT all traffic from 192.168.10.0/24, you would

### use:

### BLACKLIST 192.168.10.0/24 REJECT;

BLACKLIST NONE;### define the jump position in the built-in chains to jump to the

### fwsnort chains

FWSNORT_INPUT_JUMP 1;

FWSNORT_OUTPUT_JUMP 1;

FWSNORT_FORWARD_JUMP 1;### iptables chains (these do not normally need to be changed).

FWSNORT_INPUT FWSNORT_INPUT;

FWSNORT_INPUT_ESTAB FWSNORT_INPUT_ESTAB;

FWSNORT_OUTPUT FWSNORT_OUTPUT;

FWSNORT_OUTPUT_ESTAB FWSNORT_OUTPUT_ESTAB;

FWSNORT_FORWARD FWSNORT_FORWARD;

FWSNORT_FORWARD_ESTAB FWSNORT_FORWARD_ESTAB;### fwsnort library path

FWSNORT_LIBS_DIR /usr/lib/fwsnort;### system binaries

shCmd /bin/sh;

echoCmd /bin/echo;

tarCmd /bin/tar;

wgetCmd /usr/bin/wget;

unameCmd /usr/bin/uname;

ifconfigCmd /sbin/ifconfig;

iptablesCmd /sbin/iptables;

** fwsnort.sh 의 구조

fwsnort 가 생성한 본 쉘 스크립트 /etc/fwsnort/fwsnort.sh 는 다섯 개의 섹션으로 나뉜다. 첫 번째 섹션은 fwsnort.sh 스크립트의 목적, fwsnort.sh 를 생성하기 위해 fwsnort 에게 전달하는 명령 행 인자, fwsnort 버전을 포함하는 주석으로 구성된 헤더다.

root@seclab:/etc/fwsnort# cat fwsnort.sh|more

#!/bin/sh

#

############################################################################

#

# File: /etc/fwsnort/fwsnort.sh

#

# Purpose: This script was auto-generated by fwsnort, and implements

# an iptables ruleset based upon Snort rules. For more

# information see the fwsnort man page or the documentation

# available at http://www.cipherdyne.org/fwsnort/

#

# Generated with: fwsnort

# Generated on host: seclab.XXXXXX.ac.kr

# Time stamp: Thu Jul 8 00:43:59 2010

#

# Author: Michael Rash <mbr@cipherdyne.org>

#

# Version: 1.0.5 (file revision: 472)

#

############################################################################

##==================== config ====================

ECHO=/bin/echo

IPTABLES=/sbin/iptables

#================== end config ==================###

############ Create fwsnort iptables chains. ############

###

$IPTABLES -N FWSNORT_FORWARD 2> /dev/null

$IPTABLES -F FWSNORT_FORWARD$IPTABLES -N FWSNORT_FORWARD_ESTAB 2> /dev/null

$IPTABLES -F FWSNORT_FORWARD_ESTAB

fwsnort.sh 스크립트의 두 번째 섹션은 iptables 와 에코 시스템 바이너리의 경로를 정의한다. 이 경로들은 fwsnort.conf 설정 파일의 iptablesCmd 와 echoCmd 키워드에서 상속되며 fwsnort 는 fwsnort.sh 를 작성하기 전에 해당 경로가 존재하는지 확인한다.

설정 섹션은 fwsnort.sh 가 배치되는 시스템에 맞게 경로를 수정할 수 있게 해준다.

#==================== config ====================

ECHO=/bin/echo

IPTABLES=/sbin/iptables

#================== end config ==================

fwsnort.sh 의 세 번째 섹션은 fwsnort 규칙을 위한 전용 iptables 체인을 생성한다. 모든 fwsnort 규칙(아래서 다룰 건너뛰기 규칙은 예외)은 기존 iptables 정책으로부터 엄격히 분리시키기 위해 맞춤화 체인에 추가된다.

fwsnort.sh 의 네 번째 섹션은 중량 패킷 검사가 일어나는 곳이다. 이 섹션의 규칙은 모두 앞서 언급한 fwsnort 체인 중 하나에 추가된다. 각 규칙은 출발지와 목적지 IP 주소와 포트 번호, 내용 문자열, length, ttl, tos 매칭 등과 같은 스노트 규칙 헤더와 규칙 옵션의 구성 원소를 포함한다.

기본적으로 fwsnort 가 변환하는 모든 스노트 규칙은 사용자 특정 서명을 전달하기 위해 설계된 로깅 접두어와 함께 LOG 타겟을 사용하는 Iptables 명령을 생성한다. fwsnort 가 생성한 로깅 접두어는 fwsnort 체인의 규칙 번호와 스노트 서명 ID 값을 포함하며, 서명이 수립된 TCP 연결로부터 기록됐는지 여부를 나타낸다.

fwsnort.sh 의 마지막 섹션에서는 iptables가 전체 규칙집합을 통해 트래픽을 전송하게 함으로써 커널 내부에서 규칙집합을 활성화한다. 이 시점까지 fwsnort.sh 에 의해 실행되는 모든 iptables 명령은 단순히 fwsnort 정책을 실행 중인 커널로 로딩한다.

** fwsnort 의 명령 행 옵션

일반적으로 사용되는 일부 옵션에 대한 설명이며, 다른 모든 명령 행 인자에 대한 설명은 fwsnort(8) 맨 페이지에서 볼 수 있다.

–ipt-drop: 패킷이 의도된 목표로 전달되기 전에 fwsnort 가 이를 기록하고 버리게 한다(기본적으로 fwsnort 는 악의적인 패킷을 기록만 하게 한다). 이를 통해 fwsnort 는 네트워크 공격에 능동적으로 응답할 수 있는 권한을 얻는다.

–ipt-reject: fwsnort 가 악의적인 TCP 연결을 TCP 재설정 패킷으로 종료시키고 악의적인 UDP 트래픽에 ICMP 포트 도달 불가 메시지로 응답하기 위해 REJECT 타겟을 사용하는 iptables 정책을 만들게 한다.

–snort-conf path: fwsnort가 HOME_NET, EXTERNAL_NET, HTTP_SERVERS 등과 같은 변수를 기존의 스노트 설정 파일(보통 /etc/snort/snort.conf에 위치)로부터 읽어오게 한다.

–snort-sid sids: fwsnort 변환 시도를 특정 스노트 ID나 스노트 ID 목록으로 제한한다.

–include-type type: fwsnort 가 하나의 규칙 파일에 포함된 스노트 규칙만을 변환하게 한다.

–ipt-list: 다양한 fwsnort 체인의 활설화된 규칙을 모두 보여준다.

–ipt-flush: fwsnort 체인에서 활성화된 규칙을 모두 버린다. 이 옵션은 기존 정책과 연관된 iptables 규칙은 제거하지 않고 fwsnort 규칙을 빠르게 제거할 때 유용하다.

–no-address: fwsnort가 방화벽 시스템의 인터페이스가 가지는 IP 주소를 참조하지 않게 한다.

–no-ipt-sync: 로컬 iptables 정책에 대해 보통 실행되는 모든 호환성 검사를 fwsnort가 비활성화게 한다..

–restrict-intf intf: fwsnort 규칙을 명시된 인터페이스(들)로 제한한다.

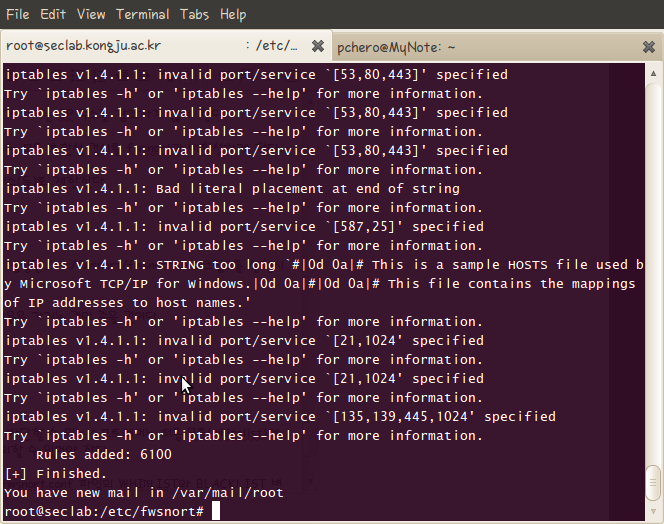

* fwsnort의 실제 동작

fwsnort의 실행은 간단하다. fwsnort 명령어의 결과로 생성된 /etc/fwsnort/fwsnort.sh 스크립트를 실행시키면 된다.

…..시스템에 따라 시간이 오래 걸릴 수 있으니 느긋한 마음을 가지는 것이 좋을 것이다.

* 허용 목록과 차단 목록 설정

애플리케이션 계층 데이터에 기반해서 네트워크 통신을 차단할 수 있는 소프트웨어는 허용 목록(whitelist)에 기반해서 특정 네트워크나 IP 주소를 차단 동작에서 제외할 수 있어야 한다.

fwsnort 에서 허용 목록과 차단 목록은 /etc/fwsnort/fwsnort.conf 파일의 WHITELIST와 BLACKLIST 변수를 통해 지원된다. 예를 들어 fwsnort 가 웹서버(192.168.10.2)에서 시작하거나 웹서버로 향하는 통신에는 어떤 조치도 취하지 않고 IP 주소 192.168.10.100 으로 오가는 모든 패킷을 DROP 하게 하려면 fwsnort.conf 에 다음을 추가한다.

WHITELIST 192.168.10.2;

BLACKLIST 192.168.10.100;