* 침입 방지와 능동적 응답

오늘날 나와 있는 다양한 보안 제품, 기술, 솔루션에서 침입 탐지라는 용어는 큰 주목을 받아왔다. 이러한 주목의 대다수는 이 용어가 주는 지나치게 강한 의미에서 나온것으로 보인다. 물론 보안 침부를 사전에 방지한다는 개념 자체가 장점이 없다는 뜻은 아니다. 다만 침입 탐지 기술은 호스트 수준 스택 강화 기법(http://pax.grseurity.net 의 PaX 프로젝트 참조)에서부터 악의적인 패킷이 의도된 목표에 도달하지 못하게 방지하는 동시에 다른 트래픽은 모두 통과시킬 수 있는 소프트웨어를 갖춘 인라인 네트워크 장치까지 다양하다.

이와 달리 능동적 응답은 (공격이 탐지된 경우) 공격자에게 취할 수 있는 기법들을 말하며 이것이 꼭 공격을 무력화하는 기법만을 의미하는 것은 아니다. 능동적 응답이 항상 초기 공격을 막을 수 없다는 사실이 중요한 차이며, 이것이 침입 방지와 능동적 응답 간의 차이점을 명확히 서술해준다.

* 능동적 응답의 트레이드오프

세션 파괴(session-busting) 트래픽을 생성하거나 방화벽 정책을 수정해서 공격에 자동으로 응답하는 것에는 결과가 따른다. 공격자는 목표 시스템과의 TCP 세션이 종료되는 중이라거나 목표 시스템과의 모든 연결이 끊어졌다는 것을 재빨리 알아챌 수 있다. 이로부터 이끌어 낼 수 있는 가장 논리적인 결론은 특정 유형의 능동적 응답기법이 목표를 보호하기 위해 설치됐다는 것이다. 능동적 응답 시스템이 포트 스캔이나 포트 스윕과 같이 상대적으로 악의가 없는 트래픽에 응답하게 설정됐다면 공격자가 응답 기법을 남용해서 이것이 목표 시스템에 반하게 바꾸는 것은 매우 쉬워진다. 이는 목표와의 양방향 통신을 필요로 하지 않는 방식으로 전달될 수 있는 악의적인 트래픽(즉, 공격이 스푸핑될 수 있는 경우)에도 적용되며 위티 웜이 바로 그 예다.

– 공격의 종류

능동적인 응답 기능을 제공하는 많은 소프트웨어(psad 포함)가 특정 호스트나 네트워크를 허용 리스트(whitelist)에 추가하는 기능을 제공한다. 이는 공격자가 허용 리스트에 속한 네트워크로부터 포트 스캔이나 기타 악의적인 트래픽을 스푸핑하더라도 응답 기법이 아무런 조치를 취하지 않게 하기 위함이다. 그러나 소프트웨어 관리자가 이 목록에 중요한 시스템을 모두 포함시키지 않을 수 있으므로 공격자는 자신의 창의력에 따라 공격을 송공할 수 있다. 심지어 TCP 유휴 스캔조차 올바로 동작하려면 스캔이 스푸핑돼야 한다.

공격에 응답하는 좀 더 나은 전략은 공격자와 목표 사이에 양방향 통신을 필요로하는 공격에만 응답하게 응답 기법을 활성화하는 것이다. 이는 일반적으로 공격자가 TCP 연결을 수립했고 공격(웹 애플리케이션에 대한 SQL 인젝션 공격이나 TCP 포트에서 대기중인 애플리케이션에서 버퍼 오버플로우 취약점을 통해 목표 시스템이 쉘 코드를 실행하게 강제하려는 시도)을 전달하는 데 수립한 TCP 연결을 사용 중이라는 것을 의미한다.

수립된 TCP 연결에서 공격을 탐지하려면 탐지 시스템이 수립된 연결에 대한 표를 유지하면서 이미 수립된 연결들 내에서 공격을 찾아야 한다. 실제처럼 보이는 순서 번호와 승인 번호를 가지는 TCP 패킷도 결국 스푸핑될 수 있지만 이런 패킷은 실제로 수립된 연결의 일부가 아니며 스푸핑 성공 여부는 이를 결정하는 탐지 기법에 달려있다.

– 긍정오류

침입 탐지 시스템은 어떤 것이든 모두 긍정 오류(정상적인 활동을 악의적인 것으로 잘못 판단하는 경고)를 생성하기도 한다. 부정 오류나 실제 악의적인 트래픽이 존재할 대 이벤트를 생성하지 못하는 것 역시 상대적으로 흔한 일이다.

psad도 이 규칙에 예외가 아니며 psad를 실행하다 보면 정상적인 트래픽에 대해 이벤트를 생성하는 경우를 볼 수 있다. 긍정 오류는 주의 깊게 설정해서 최소화할 수 있지만 완전히 제거할 수는 없다. 그러므로 악의적이라고 잘못 판단된 트래픽에 자동으로 응답하는 것은 일반적인 네트워크 연결성을 유지하는 데 좋지 않다.

그럼에도 여전히 많은 보안 관리자가 어떤 유형의 이벤트는 그것이 잘못 식별된 활동으로부터 생성된 것이라 할지라도 엄격하게 응답할 만큼 충분히 잠재적으로 위험하다고 판단한다. 예를 들어 새로운 웜의 출현이 네트워크와 구성 시스템을 완전히 무력화할 수 있으므로 이런 웜에 감열될 가능성이 존재하는 한 피해를 최소화하는 시도로 능동적 응답을 사용할 수 있다.

* psad를 이용해 공격에 응답하기

psad가 공격에 응답하는데 사용하는 주요 방법은 설정 가능한 시간 동안 공격자의 출발지 IP 주소로부터의 모든 접속을 차단하게 로컬 필터링 정책을 동적으로 재설정하는 것이다.

Tcpwrappers 에 대한 노트

psad도 tcpwrappers 가 공격자의 출발지 IP 주소로부터의 접근을 부인하게 /etc/hosts.deny 파일을 재설정할 수도 있다. 그러나 이 기법은 몇 가지 이유에서 iptables를 사용하는 것보다 안 좋다. 우선 tcpwrappers 는 tcpwrappers 를 사용하게 설정된 데몬으로의 접근만 차단할 수 있다. 이와 달리 iptables 의 일반적인 차단 규칙은 공격자가 목표 시스템의 IP 스택을 통한 통신을 전혀 수행할 수 없게 한다. 둘째로, tcpwrappers 는 로컬 시스템에서 실행 중인 데몬을 보호하는 데에만 효과적인 반면 psad는 FORWARD 체인의 스캔이나 기타 악의적인 트래픽도 탐지할 수 있다. 끝으로 tcpwrappers 로 데몬을 보호하는 경우 공격자는 iptables와 연동할 수 있는 방법보다 훨씬 더 많은 방법으로 목표 시스템과 연동할 수 있으며, 이 중에서 어떤 것(커널과 사용자 공간 중 어디에 있는 것이든)이라도 보안 취약점을 가질 가능성이 존재한다.

로컬 iptables 정책을 동적으로 재설정하는 기능은 응답이 네트워크 계층에서 일어난다는 것을 의미한다. 예를 들어 공격자의 IP 주소는 IP 스택을 통한 통신을 못하게 차단된다. 차단 규칙이 인스턴스화될 때 공격자가 로컬 네트워크의 서버 중 하나와 수립된 TCP 세션을 가지고 있다면 (차단 규칙과 함께 생성된 TCP 재설정이 없기 때문에) 모든 TCP 패킷은 버려질 것이며, 말단 TCP 스택은 시간 만료 때까지 재전송을 시도할 것이다.

** 기능

psad는 다음과 같은 능동적 응답 기능을 지원한다.

– iptables 차단 규칙이 추가되기 전에 공격자가 도달해야 하는 사용자 설정 가능 최소 위험 수준

– 설정 가능한 시간 만료에 기반해서 영속적이거나 일시적인 차단 규칙을 생성하는 기능

– 기존의 로컬 시스템 iptables 정채고가 충돌하지 않게 모든 차단 규칙에 별도의 iptables 체인을 사용하는 기능

– psad나 시스템 재시작 사이에도 차단 규칙을 보존하는 기능(이 기능은 설정 가능하지만 기본 설정은 psad가 시작할 때 기존의 차단 규칙을 모두 버리는 것)

– 현재 차단된 모든 IP 주소의 상태 출력을 관련 iptables 차단 규칙이 제거될 때까지 남은 초와 함께 포함하는 기능

– 외부 프로세스가 –fw-block-ip 와 –fw-rm-block-ip 명령 행 인자를 사용해서 psad에게 특정 IP 주소에 대한 차단 규칙을 추가하거나 제거하게 지시할 수 있는 기능

– psad 차단 체인에서 IP 주소가 추가되거나 삭제될 때 메일로 통지하는 기능

** 설정 변수

psad가 능동적 응답 모드에 진입할지 여부를 결정하는 가장 중요한 변수는 ENABLE_AUTO_IDS 로 /etc/psad/psad.conf 파일에서 Y이나 N으로 설정할 수 있다. 이 기능이 활성화되면 다른 일부 변수는 psad가 공격자를 자동으로 차단하려고 할 때 psad의 다양한 동작을 제어한다.

AUTO_IDS_DANGER_LEVEL 변수는 차단 규칙이 인스턴스화되기 전에 IP 주소가 도달해야 할 최소 위험 수준에 대해 1 ~ 5 의 임계치를 설정한다. 포트 스캔 임뎨치, 개별적인 서명 위험 수준(/etc/psad/signatures 참조), 자동 위험 수준 할당(/etc/psad/auto_dl 참조)을 조절함으로써 psad는 IP 주소를 자동으로 차단할지에 대해 세밀한 결정을 내릴 수 있다. 예를 들어 특정 IP 주소나 네트워크(예를 들어 192.168.1.0/24)가 과거의 스캔이나 침입 시도로 인해 공격자로 알려져 있다면 /etc/psad/auto_dl 파일에 다음을 추가해서 이 주소와의 통신을 억제한 상태로 유지할 수 있다

192.168.1.0/24 5;

이제 192.168.1.0/24 클래스 C 네트워크에 속하는 모든 IP 주소는 AUTO_IDS_DANGER_LEVEL이 얼마나 높게 설정됐는지와 무관하게 필터링 정책에 위배되며 이 IP 주소에 대한 차단 규칙이 추가된다.

일반적인 상황에서 iptables는 중요한 서비스로의 적법한 트래픽(예를 들면 DNS)을 기록하지 않게 설정되므로 iptables가 패킷을 기록하게 유발하지 않는 한 192.168.1.0/24 네트워크 내의 모든 IP 주소는 이런 서비스에 접근할 수 있다.

AUTO_BLOCK_TIMEOUT 변수는 iptables 차단 규칙이 유효한 시간을 초로 정의한다. 기본값은 360초, 즉 한시간이다. AUTO_BLOCK_TIMEOUT을 0으로 설정하면 모든 차단 규칙이 영속적으로 유지되며 FLUSH_IPT_AT_INIT 가 비활성화돼 있지 않는 한 psad가 재시작되거나 시스템이 재부팅될 때만 제거된다.

IPTABLES_BLOCK_METHOD와 TCPWRAPPERS_BLOCK_METHOD 변수는 psad가 공격 IP 주소를 차단하기 위해 iptables나 tcpwrappers를 사용할지 여부를 제어한다. psad를 공격에 응답하게 설정했다면 추천 설정은 iptables 차단을 활성화하는 것이다.

ENABLE_AUTO_IDS_REGEX와 AUTO_BLOCK_REGEX 변수를 사용하면 로깅 접두어가 특정 정규식과 매칭되는지 여부와 IP 주소에 대한 차단 규칙의 추가 동작을 결합할 수 있다. 이는 수립된 TCP 세션을 통한 양방향 통신을 필요로 하는 공격을 감시한 경우의 IP 주소 차단에만 가장 유용하다. 포트 스캔은 쉽게 스푸핑되기 때문에 이 기능은 공격자에 의해 단순히 스푸핑되지 않은 IP 주소들로 차단 규칙을 제한하는 강력한 기법을 제공한다.

끝으로 공격자를 자동으로 차단하는 데 중요한 나머지 설정 변수는 iptables 규칙이 생성되는 방식을 제어한다. 이러한 변수는 모두 IPT_AUTO_CHAIN 문자열로 시작하며 그 뒤에 정수가 나온다(DANGER_LEVEL{n} 변수와 마찬가지다). 이 변수들은 psad가 iptables에 규칙을 추가하는 방식에 7가지의 기준을 명시한다.

– 규칙에 대한 iptables 타겟(예를 들어 DROP)

– 규칙을 출발지나 목적지(또는 둘 모두)에 적용할지 여부

– 규칙이 추가되는 테이블(예를 들어 filter 테이블)

– 맞춤화 psad 체인을 위해 건너뛰기 규칙이 추가될 iptables 체인

– iptables 체인 내에서 건너뛰기 규칙이 추가될 위치

– 맞춤화 psad 체인의 이름

– 맞춤화 psad 체인 내에서 새로운 규칙이 추가될 위치

psad는 차단 규칙 자체뿐만 아니라 맞춤화 psad 체인과 건너뛰기 규칙의 생성과 유지도 관리한다.

기본 IPT_AUTO_CHAIN{n} 변수는 psad가 AUTO_IDS_DANGER_LEVEL 임계치에 도달한 IP 주소에 대해 총 네 개의 차단 규칙을 추가하게 한다.

– 패킷이 PSAD_BLOCK_INPUT 체인으로 건너뛰게 강제해서 로컬 시스템이 목적지인 공격자로부터의 패킷이 로컬 소켓과 통신할 수 없게 공격 IP 주소에 대한 DROP 규칙을 PSAD_BLOCK_INPUT 체인에 추가

– 로컬 시스템에서 시작된 패킷이 공격자에게 전송될 수 없게 PSAD_BLOCK_OUTPUT 체인에 공격 IP 주소에 대한 DROP 규칙 추가

– 공격 IP 주소에서 시작됐거나 공격 IP 주소로 전송되는 패킷을 제한하는 공격 IP 주소에 대한 두 개의 DROP 규칙을 PSAD_BLOCK_FORWARD 체인에 추가. iptables 방화벽이 이런 식으로 내부 네트워크의 시스템을 보호하면 어떤 공격자도 해당 시스템과 연결할 수 없다.

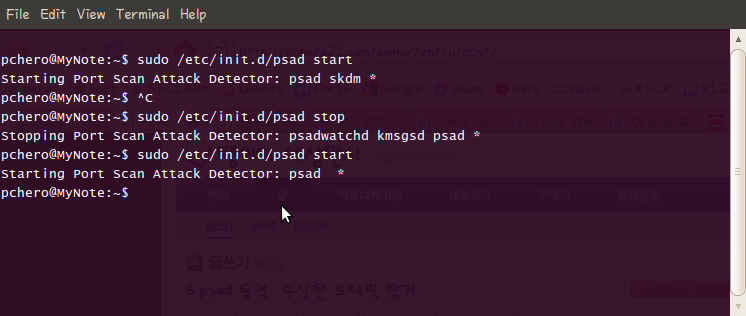

* 능동적 응답의 예

다음은 필자가 사용하는 psad.conf 파일의 내용이다.

#

##############################################################################

#

# This is the configuration file for psad (the Port Scan Attack Detector).

# Normally this file gets installed at /etc/psad/psad.conf, but can be put

# anywhere in the filesystem and then the path can be specified on the

# command line argument “-c <file>” to psad. All three psad daemons (psad,

# kmsgsd, and psadwatchd) reference this config file.

#

# Each line has the form “<variable name> <value>;”. Note the semi-

# colon after the <value>. All characters after the semicolon will be

# ignored to provide space for comments.

#

##############################################################################

#

# $Id: psad.conf 2179 2008-06-07 15:21:55Z mbr $

#

### Supports multiple email addresses (as a comma separated

### list).

EMAIL_ADDRESSES root@localhost;

### Machine hostname

HOSTNAME extreme;

### Specify the home and external networks. Note that by default the

### ENABLE_INTF_LOCAL_NETS is enabled, so psad automatically detects

### all of the directly connected subnets and uses this information as

#@@ the HOME_NET variable.

HOME_NET any;

EXTERNAL_NET any;

### The FW_SEARCH_ALL variable controls has psad will parse iptables

### messages. If it is set to “Y” then psad will parse all iptables

### messages for evidence of scan activity. If it is set to “N” then

### psad will only parse those iptables messages that contain logging

### prefixes specified by the FW_MSG_SEARCH variable below. Logging

### prefixes are set with the –log-prefix command line option to iptables.

### Setting FW_SEARCH_ALL to “N” is useful for having psad only analyze

### iptables messages that are logged out of a specific iptables chain

### (multiple strings can be searched for, see the comment above the

### FW_MSG_SEARCH variable below) or a specific logging rule for example.

### FW_SEARCH_ALL is set to “Y” by default since usually people want psad

### to parse all iptables messages.

FW_SEARCH_ALL Y;

### The FW_MSG_SEARCH variable can be modified to look for logging messages

### that are specific to your firewall configuration (specified by the

### “–log-prefix” option. For example, if your firewall uses the

### string “Audit” for packets that have been blocked, then you could

### set FW_MSG_SEARCH to “Audit”; The default string to search for is

### “DROP”. Both psad and kmsgsd reference this file. NOTE: You can

### specify this variable multiple times to have psad search for multiple

### strings. For example to have psad search for the strings “Audit” and

### “Reject”, you would use the following two lines:

#FW_MSG_SEARCH Audit;

#FW_MSG_SEARCH REJECT;

FW_MSG_SEARCH DROP;

### Set the type of syslog daemon that is used. The SYSLOG_DAEMON

### variable accepts four possible values: syslogd, syslog-ng, ulogd,

### or metalog.

SYSLOG_DAEMON syslogd;

### Danger levels. These represent the total number of

### packets required for a scan to reach each danger level.

### A scan may also reach a danger level if the scan trips

### a signature or if the scanning ip is listed in

### auto_ips so a danger level is automatically

### assigned.

DANGER_LEVEL1 5; ### Number of packets.

DANGER_LEVEL2 15;

DANGER_LEVEL3 150;

DANGER_LEVEL4 1500;

DANGER_LEVEL5 10000;

### Set the interval (in seconds) psad will use to sleep before

### checking for new iptables log messages

CHECK_INTERVAL 5;

### Search for snort “sid” values generated by fwsnort

### or snort2iptables

SNORT_SID_STR SID;

### Set the minimum range of ports that must be scanned before

### psad will send an alert. The default is 1 so that at

### least two port must be scanned (p2-p1 >= 1). This can be set

### to 0 if you want psad to be extra paranoid, or 30000 if not.

PORT_RANGE_SCAN_THRESHOLD 1;

### If “Y”, means that scans will never timeout. This is useful

### for catching scans that take place over long periods of time

### where the attacker is trying to slip beneath the IDS thresholds.

ENABLE_PERSISTENCE Y;

### This is used only if ENABLE_PERSISTENCE = “N”;

SCAN_TIMEOUT 3600; ### seconds

### If “Y”, means all signatures will be shown since

### the scan started instead of just the current ones.

SHOW_ALL_SIGNATURES N;

### Allow reporting methods to be enabled/restricted. This keyword can

### accept values of “nosyslog” (don’t write any messages to syslog),

### “noemail” (don’t send any email messages), or “ALL” (to generate both

### syslog and email messages). “ALL” is the default. Both “nosyslog”

### and “noemail” can be combined with a comma to disable all logging

### and alerting.

ALERTING_METHODS ALL;

### By default, psad acquires iptables log data from the /var/log/psad/fwdata

### file which is written to by kmsgsd. However, psad can just read an

### existing file that syslog writes iptables log data to (commonly

### /var/log/messages). On some systems, having syslog communicate log data

### to kmsgsd can be problematic (syslog configs and external factors such

### as Apparmor and SELinux can play a role here), so using this feature can

### simplify a psad deployment.

ENABLE_SYSLOG_FILE N;

IPT_WRITE_FWDATA Y;

IPT_SYSLOG_FILE /var/log/messages;

### When enabled, this instructs psad to write the “msg” field

### associated with Snort rule matches to syslog.

ENABLE_SIG_MSG_SYSLOG Y;

SIG_MSG_SYSLOG_THRESHOLD 10;

SIG_SID_SYSLOG_THRESHOLD 10;

### TTL values are decremented depending on the number of hops

### the packet has taken before it hits the firewall. We will

### assume packets will not jump through more than 20 hops on

### average.

MAX_HOPS 20;

### Do not include any timestamp included within kernel logging

### messages (Ubuntu systems commonly have this)

IGNORE_KERNEL_TIMESTAMP Y;

### FIXME: try to mitigate the affects of the iptables connection

### tracking bug by ignoring tcp packets that have the ack bit set.

### Read the “BUGS” section of the psad man page. Note that

### if a packet matches a snort SID generated by fwsnort (see

### http://www.cipherdyne.org/fwsnort/)

### then psad will see it even if the ack bit is set. See the

### SNORT_SID_STR variable.

IGNORE_CONNTRACK_BUG_PKTS Y;

### define a set of ports to ignore (this is useful particularly

### for port knocking applications since the knock sequence will

### look to psad like a scan). This variable may be defined as

### a comma-separated list of port numbers or port ranges and

### corresponding protocol, For example, to have psad ignore all

### tcp in the range 61000-61356 and udp ports 53 and 5000, use:

### IGNORE_PORTS tcp/61000-61356, udp/53, udp/5000;

IGNORE_PORTS NONE;

### allow entire protocols to be ignored. This keyword can accept

### a comma separated list of protocols. Each protocol must match

### the protocol that is specified in a Netfilter log message (case

### insensitively, so both “TCP” or “tcp” is ok).

### IGNORE_PROTOCOL tcp,udp;

IGNORE_PROTOCOLS NONE;

### allow packets to be ignored based on interface (this is the

### “IN” interface in Nefilter logging messages).

IGNORE_INTERFACES NONE;

### Ignore these specific logging prefixes

IGNORE_LOG_PREFIXES NONE;

### Minimum danger level a scan must reach before any logging or

### alerting is done. The EMAIL_ALERT_DANGER_LEVEL variable below

### only refers to email alerts; the MIN_DANGER_LEVEL variable

### applies to everything from email alerts to whether or not the

### IP directory is created within /var/log/psad/. Hence

### MIN_DANGER_LEVEL should be set less than or equal to the value

### assigned to the EMAIL_ALERT_DANGER_LEVEL variable.

MIN_DANGER_LEVEL 1;

### Only send email alert if danger level >= to this value.

EMAIL_ALERT_DANGER_LEVEL 1;

### Treat all subnets on local interfaces as part of HOME_NET (this

### means that these networks do not have to be manually defined)

ENABLE_INTF_LOCAL_NETS Y;

### Include MAC addresses in email alert

ENABLE_MAC_ADDR_REPORTING N;

### Look for the Netfilter logging rule (fwcheck_psad is executed)

ENABLE_FW_LOGGING_CHECK Y;

### Send no more than this number of emails for a single

### scanning source IP. Note that enabling this feature may cause

### alerts for real attacks to not be generated if an attack is sent

### after the email threshold has been reached for an IP address.

### This is why the default is set to “0”.

EMAIL_LIMIT 0;

### By default, psad maintains a counter for each scanning source address,

### but by enabling this variable psad will maintain email counters for

### each victim address that is scanned as well.

ENABLE_EMAIL_LIMIT_PER_DST N;

### If “Y”, send a status email message when an IP has reached the

### EMAIL_LIMIT threshold.

EMAIL_LIMIT_STATUS_MSG Y;

### If “Y”, send email for all newly logged packets from the same

### source ip instead of just when a danger level increases.

ALERT_ALL Y;

### If “Y”, then psad will import old scan source ip directories

### as current scans instead of moving the directories into the

### archive directory.

IMPORT_OLD_SCANS Y;

### syslog facility and priority (the defaults are usually ok)

### The SYSLOG_FACILITY variable can be set to one of LOG_LOCAL{0-7}, and

### SYSLOG_PRIORITY can be set to one of LOG_INFO, LOG_DEBUG, LOG_NOTICE,

### LOG_WARNING, LOG_ERR, LOG_CRIT, LOG_ALERT, or LOG_EMERG

SYSLOG_IDENTITY psad;

SYSLOG_FACILITY LOG_LOCAL7;

SYSLOG_PRIORITY LOG_INFO;

### Port thresholds for logging and -S and -A output.

TOP_PORTS_LOG_THRESHOLD 500;

STATUS_PORTS_THRESHOLD 20;

### Signature thresholds for logging and -S and -A output.

TOP_SIGS_LOG_THRESHOLD 500;

STATUS_SIGS_THRESHOLD 50;

### Attackers thresholds for logging and -S and -A output.

TOP_IP_LOG_THRESHOLD 500;

STATUS_IP_THRESHOLD 25;

### Specify how often to log the TOP_* information (i.e. how many

### CHECK_INTERVAL iterations before the data is logged again).

TOP_SCANS_CTR_THRESHOLD 1;

### Send scan logs to dshield.org. This is disabled by default,

### but is a good idea to enable it (subject to your site security

### policy) since the DShield service helps to track the bad guys.

### For more information visit http://www.dshield.org

ENABLE_DSHIELD_ALERTS Y;

### dshield.org alert email address; this should not be changed

### unless the guys at DShield have changed it.

DSHIELD_ALERT_EMAIL reports@dshield.org;

### Time interval (hours) to send email alerts to dshield.org.

### The default is 6 hours, and cannot be less than 1 hour or

### more than 24 hours.

DSHIELD_ALERT_INTERVAL 6; ### hours

### If you have a DShield user id you can set it here. The

### default is “0”.

DSHIELD_USER_ID 0;

### If you want the outbound DShield email to appear as though it

### is coming from a particular user address then set it here.

DSHIELD_USER_EMAIL NONE;

### Threshold danger level for DShield data; a scan must reach this

### danger level before associated packets will be included in an

### alert to DShield. Note that zero is the default since this

### will allow DShield to apply its own logic to determine what

### constitutes a scan (_all_ iptables log messages will be included

### in DShield email alerts).

DSHIELD_DL_THRESHOLD 0;

### List of servers. Fwsnort supports the same variable resolution as

#### Snort.

HTTP_SERVERS $HOME_NET;

SMTP_SERVERS $HOME_NET;

DNS_SERVERS $HOME_NET;

SQL_SERVERS $HOME_NET;

TELNET_SERVERS $HOME_NET;

#### AOL AIM server nets

AIM_SERVERS [64.12.24.0/24, 64.12.25.0/24, 64.12.26.14/24, 64.12.28.0/24, 64.12.29.0/24, 64.12.161.0/24, 64.12.163.0/24, 205.188.5.0/24, 205.188.9.0/24];

### Configurable port numbers

HTTP_PORTS 80;

SHELLCODE_PORTS !80;

ORACLE_PORTS 1521;

### If this is enabled, then psad will die if a rule in the

### /etc/psad/signatures file contains an unsupported option (otherwise

### a syslog warning will be generated).

ENABLE_SNORT_SIG_STRICT Y;

### If “Y”, enable automated IDS response (auto manages

### firewall rulesets).

ENABLE_AUTO_IDS Y;

### Block all traffic from offending IP if danger

### level >= to this value

AUTO_IDS_DANGER_LEVEL 5;

### Set the auto-blocked timeout in seconds (the default

### is one hour).

#AUTO_BLOCK_TIMEOUT 36000;

AUTO_BLOCK_TIMEOUT 360;

### Enable regex checking on log prefixes for active response

ENABLE_AUTO_IDS_REGEX N;

### Only block if the Netfilter log message matches the following regex

AUTO_BLOCK_REGEX ESTAB; ### from fwsnort logging prefixes

### Control whether “renew” auto-block emails get sent. This is disabled

### by default because lots of IPs could have been blocked, and psad

### should not generate a renew email for each of them.

ENABLE_RENEW_BLOCK_EMAILS N;

### By setting this variable to N, all auto-blocking emails can be

### suppressed.

ENABLE_AUTO_IDS_EMAILS Y;

### Enable iptables blocking (only gets enabled if

### ENABLE_AUTO_IDS is also set)

IPTABLES_BLOCK_METHOD Y;

### Specify chain names to which iptables blocking rules will be

### added with the IPT_AUTO_CHAIN{n} keyword. There is no limit on the

### number of IPT_AUTO_CHAIN{n} keywords; just increment the {n} number

### to add an additional IPT_AUTO_CHAIN requirement. The format for this

### variable is: <Target>,<Direction>,<Table>,<From_chain>,<Jump_rule_position>,

### <To_chain>,<Rule_position>.

### “Target”: Can be any legitimate Netfilter target, but should usually

### just be “DROP”.

### “Direction”: Can be “src”, “dst”, or “both”, which correspond to the

### INPUT, OUTPUT, and FORWARD chains.

### “Table”: Can be any Netfilter table, but the default is “filter”.

### “From_chain”: Is the chain from which packets will be jumped.

### “Jump_rule_position”: Defines the position within the From_chain where

### the jump rule is added.

### “To_chain”: Is the chain to which packets will be jumped. This is the

### main chain where psad rules are added.

### “Rule_position”: Defines the position where rule are added within the

### To_chain.

###

### The following defaults make sense for most installations, but note

### it is possible to include blocking rules in, say, the “nat” table

### using this functionality as well. The following three lines provide

### usage examples:

#IPT_AUTO_CHAIN1 DROP, src, filter, INPUT, 1, PSAD_BLOCK_INPUT, 1;

#IPT_AUTO_CHAIN2 DROP, dst, filter, OUTPUT, 1, PSAD_BLOCK_OUTPUT, 1;

#IPT_AUTO_CHAIN3 DROP, both, filter, FORWARD, 1, PSAD_BLOCK_FORWARD, 1;

IPT_AUTO_CHAIN1 DROP, src, filter, INPUT, 1, PSAD_BLOCK_INPUT, 1;

IPT_AUTO_CHAIN2 DROP, dst, filter, OUTPUT, 1, PSAD_BLOCK_OUTPUT, 1;

IPT_AUTO_CHAIN3 DROP, both, filter, FORWARD, 1, PSAD_BLOCK_FORWARD, 1;

### Flush all existing rules in the psad chains at psad start time.

FLUSH_IPT_AT_INIT Y;

### Prerequisite check for existence of psad chains and jump rules

IPTABLES_PREREQ_CHECK 1;

### Enable tcp wrappers blocking (only gets enabled if

### ENABLE_AUTO_IDS is also set)

TCPWRAPPERS_BLOCK_METHOD N;

### Set the whois timeout

WHOIS_TIMEOUT 60; ### seconds

### Set the number of times an ip can be seen before another whois

### lookup is issued.

WHOIS_LOOKUP_THRESHOLD 20;

### Set the number of times an ip can be seen before another dns

### lookup is issued.

DNS_LOOKUP_THRESHOLD 20;

### Enable psad to run an external script or program (use at your

### own risk!)

ENABLE_EXT_SCRIPT_EXEC N;

### Define an external program to run after a scan is caught.

### Note that the scan source ip can be specified on the command

### line to the external program through the use of the “SRCIP”

### string (along with some appropriate switch for the program).

### Of course this is only useful if the external program knows

### what to do with this information.

### Example: EXTERNAL_SCRIPT /path/to/script –ip SRCIP -v;

EXTERNAL_SCRIPT /bin/true;

### Control execution of EXTERNAL_SCRIPT (only once per IP, or

### every time a scan is detected for an ip).

EXEC_EXT_SCRIPT_PER_ALERT N;

### Disk usage variables

DISK_CHECK_INTERVAL 300; ### seconds

### This can be set to 0 to disable disk checking altogether

DISK_MAX_PERCENTAGE 95;

### This can be set to 0 to have psad not place any limit on the

### number of times it will attempt to remove data from

### /var/log/psad/.

DISK_MAX_RM_RETRIES 10;

### Enable archiving of old scan directories at psad startup.

ENABLE_SCAN_ARCHIVE N;

### Truncate fwdata file at startup

TRUNCATE_FWDATA Y;

### Only archive scanning IP directories that have reached a danger

### level greater than or equal to this value. Archiving old

### scanning ip directories only takes place at psad startup.

MIN_ARCHIVE_DANGER_LEVEL 1;

### Email subject line config. Change these prefixes if you want

### psad to generate email alerts that say something other than

### the following.

MAIL_ALERT_PREFIX [psad-alert];

MAIL_STATUS_PREFIX [psad-status];

MAIL_ERROR_PREFIX [psad-error];

MAIL_FATAL_PREFIX [psad-fatal];

### URL for getting the latest psad signatures

SIG_UPDATE_URL http://www.cipherdyne.org/psad/signatures;

### These next two are psadwatchd vars

PSADWATCHD_CHECK_INTERVAL 5; ### seconds

PSADWATCHD_MAX_RETRIES 10;

### Directories

PSAD_DIR /var/log/psad;

PSAD_RUN_DIR /var/run/psad;

PSAD_FIFO_DIR /var/lib/psad;

PSAD_LIBS_DIR /usr/lib/psad;

PSAD_CONF_DIR /etc/psad;

PSAD_ERR_DIR $PSAD_DIR/errs;

CONF_ARCHIVE_DIR $PSAD_CONF_DIR/archive;

SCAN_DATA_ARCHIVE_DIR $PSAD_DIR/scan_archive;

ANALYSIS_MODE_DIR $PSAD_DIR/ipt_analysis;

SNORT_RULES_DIR $PSAD_CONF_DIR/snort_rules;

### Files

FW_DATA_FILE $PSAD_DIR/fwdata;

ULOG_DATA_FILE $PSAD_DIR/ulogd.log;

FW_CHECK_FILE $PSAD_DIR/fw_check;

DSHIELD_EMAIL_FILE $PSAD_DIR/dshield.email;

SIGS_FILE $PSAD_CONF_DIR/signatures;

ICMP_TYPES_FILE $PSAD_CONF_DIR/icmp_types;

AUTO_DL_FILE $PSAD_CONF_DIR/auto_dl;

SNORT_RULE_DL_FILE $PSAD_CONF_DIR/snort_rule_dl;

POSF_FILE $PSAD_CONF_DIR/posf;

P0F_FILE $PSAD_CONF_DIR/pf.os;

IP_OPTS_FILE $PSAD_CONF_DIR/ip_options;

PSAD_FIFO_FILE $PSAD_FIFO_DIR/psadfifo;

ETC_HOSTS_DENY_FILE /etc/hosts.deny;

ETC_SYSLOG_CONF /etc/syslog.conf;

ETC_RSYSLOG_CONF /etc/rsyslog.conf;

ETC_SYSLOGNG_CONF /etc/syslog-ng/syslog-ng.conf;

ETC_METALOG_CONF /etc/metalog/metalog.conf;

STATUS_OUTPUT_FILE $PSAD_DIR/status.out;

ANALYSIS_OUTPUT_FILE $PSAD_DIR/analysis.out;

INSTALL_LOG_FILE $PSAD_DIR/install.log;

### PID files

PSAD_PID_FILE $PSAD_RUN_DIR/psad.pid;

PSAD_CMDLINE_FILE $PSAD_RUN_DIR/psad.cmd;

KMSGSD_PID_FILE $PSAD_RUN_DIR/kmsgsd.pid;

PSADWATCHD_PID_FILE $PSAD_RUN_DIR/psadwatchd.pid;

### List of ips that have been auto blocked by iptables

### or tcpwrappers (the auto blocking feature is disabled by

### default, see the psad man page and the ENABLE_AUTO_IDS

### variable).

AUTO_BLOCK_IPT_FILE $PSAD_DIR/auto_blocked_iptables;

AUTO_BLOCK_TCPWR_FILE $PSAD_DIR/auto_blocked_tcpwr;

### File used internally by psad to add Netfilter blocking

### rules to a running psad process

AUTO_IPT_SOCK $PSAD_RUN_DIR/auto_ipt.sock;

FW_ERROR_LOG $PSAD_ERR_DIR/fwerrorlog;

PRINT_SCAN_HASH $PSAD_DIR/scan_hash;

### /proc interface for controlling ip forwarding

PROC_FORWARD_FILE /proc/sys/net/ipv4/ip_forward;

### Packet counters for tcp, udp, and icmp protocols

PACKET_COUNTER_FILE $PSAD_DIR/packet_ctr;

### Top scanned ports

TOP_SCANNED_PORTS_FILE $PSAD_DIR/top_ports;

### Top signature matches

TOP_SIGS_FILE $PSAD_DIR/top_sigs;

### Top attackers

TOP_ATTACKERS_FILE $PSAD_DIR/top_attackers;

### Counter file for Dshield alerts

DSHIELD_COUNTER_FILE $PSAD_DIR/dshield_ctr;

### Counter file for iptables prefixes

IPT_PREFIX_COUNTER_FILE $PSAD_DIR/ipt_prefix_ctr;

### iptables command output and error collection files; these are

### used by IPTables::ChainMgr

IPT_OUTPUT_FILE $PSAD_DIR/psad.iptout;

IPT_ERROR_FILE $PSAD_DIR/psad.ipterr;

### system binaries

iptablesCmd /sbin/iptables;

shCmd /bin/sh;

wgetCmd /usr/bin/wget;

gzipCmd /bin/gzip;

mknodCmd /bin/mknod;

psCmd /bin/ps;

mailCmd /usr/bin/mail;

sendmailCmd /usr/sbin/sendmail;

ifconfigCmd /sbin/ifconfig;

killallCmd /usr/bin/killall;

netstatCmd /bin/netstat;

unameCmd /bin/uname;

# we do not need to compile the whois client

# stripped the extention ../whois_psad

whoisCmd /usr/bin/whois;

dfCmd /bin/df;

fwcheck_psadCmd /usr/sbin/fwcheck_psad;

psadwatchdCmd /usr/sbin/psadwatchd;

kmsgsdCmd /usr/sbin/kmsgsd;

psadCmd /usr/sbin/psad;

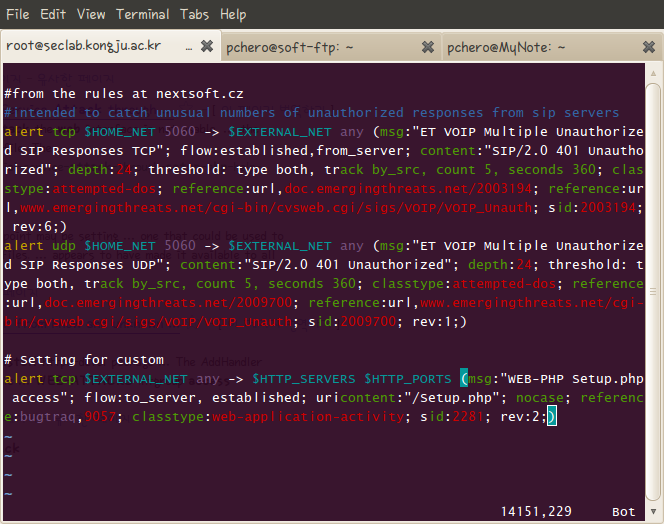

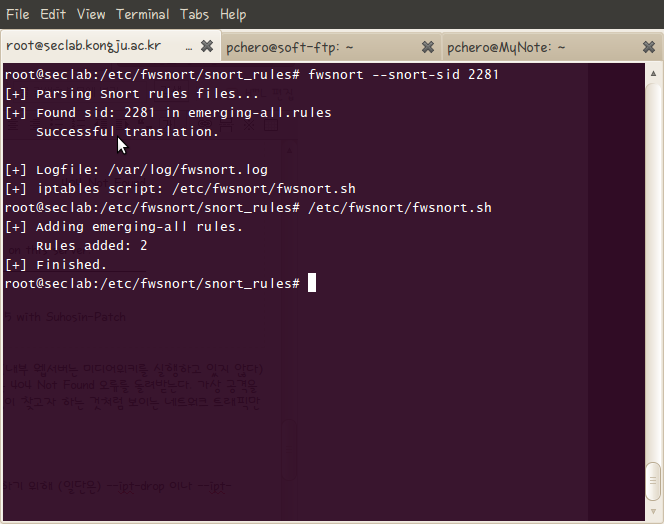

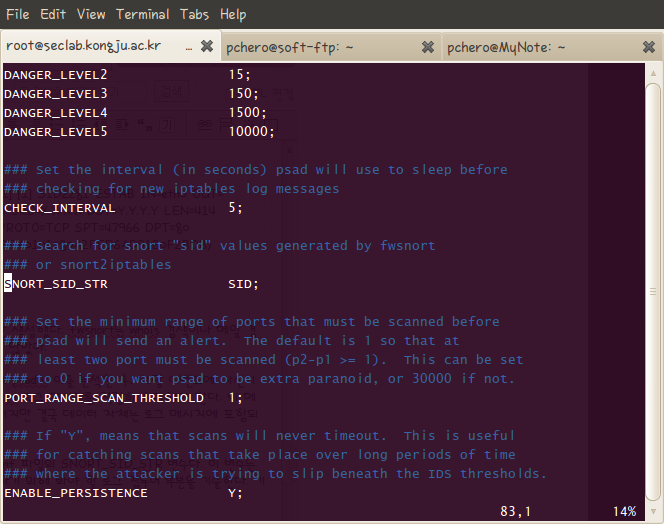

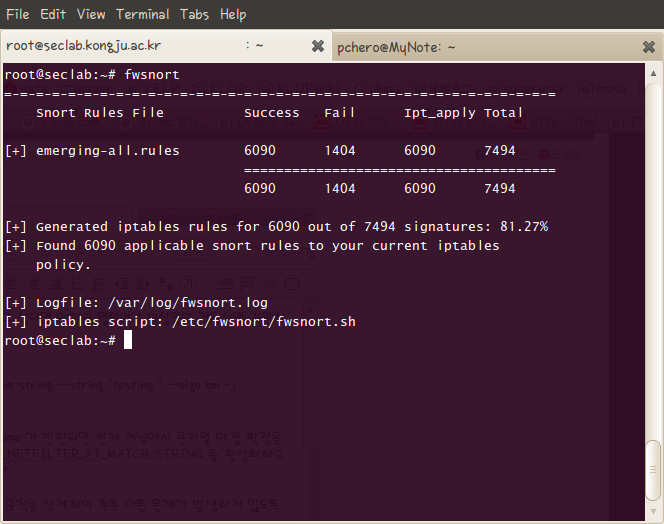

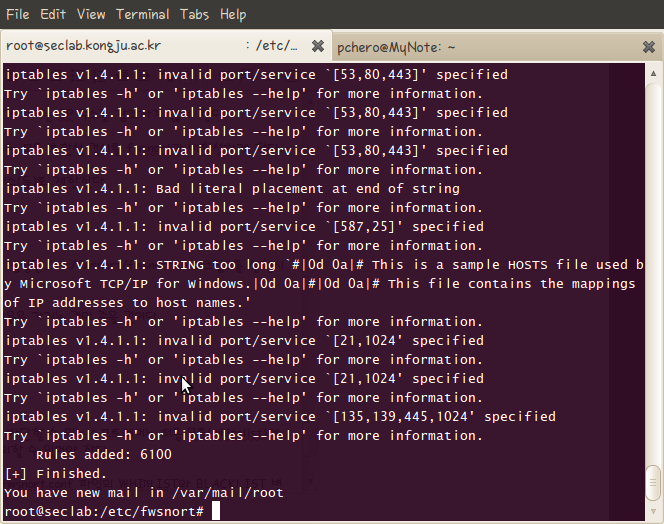

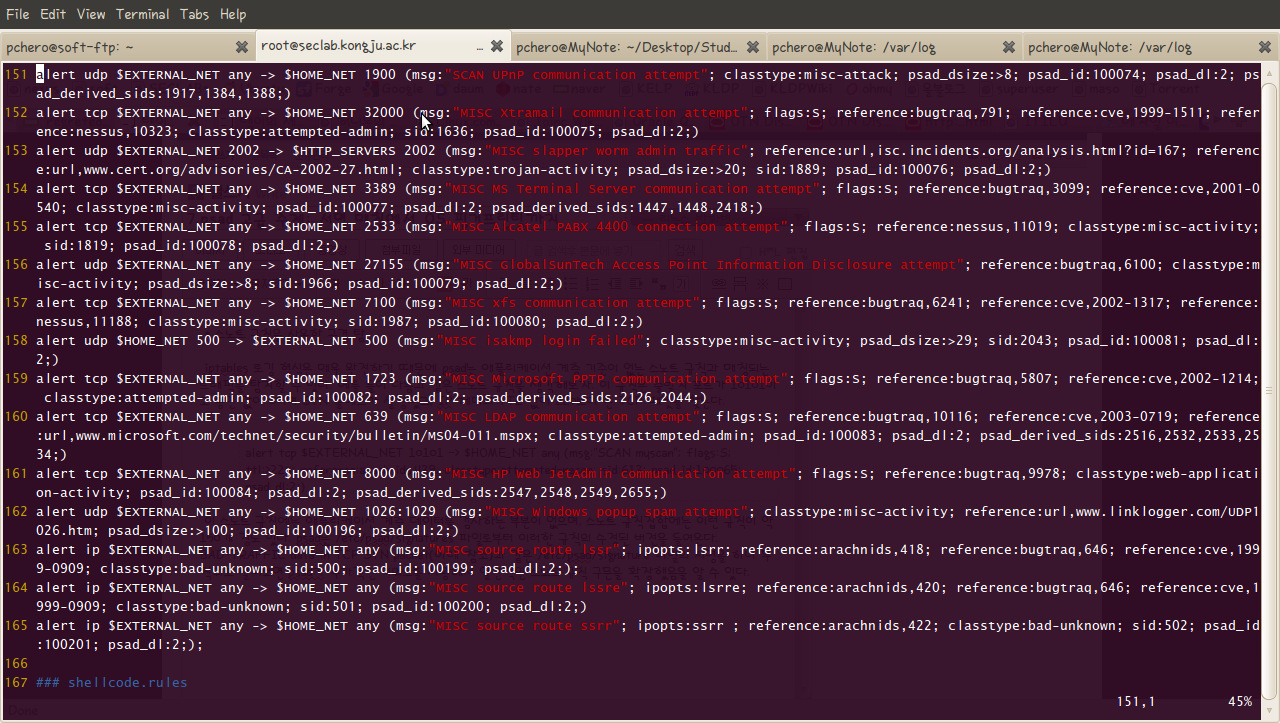

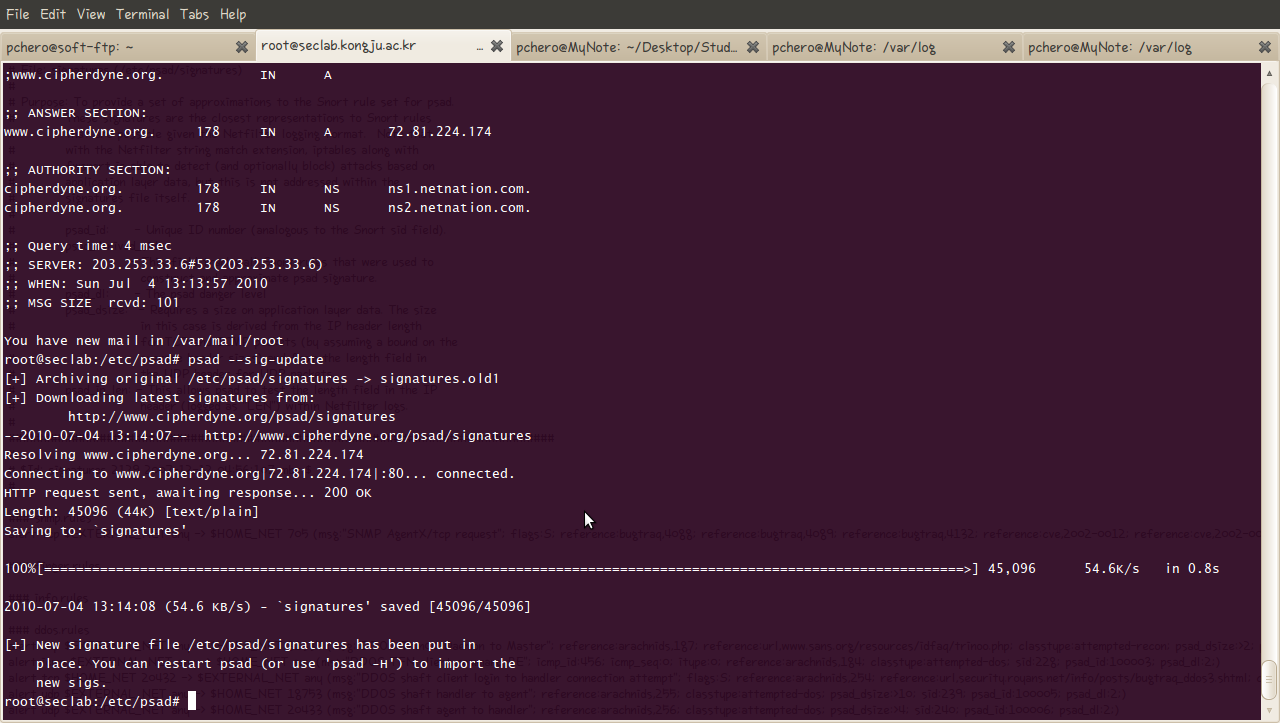

이 능동적 응답 설정에 대해 살펴볼 것이 많다. 우선 psad는 AUTO_BLOCK_TIMEOUT 변수를 통해 공격자를 영속적으로 차단하지 않는다(psad는 공격자에 대한 차단 규칙을 3600초, 즉 한시간 동안만 추가한다). 둘째로 차단 규칙이 인스턴스화되기 전에 공격자는 최소한 DANGER_LEVEL3에 도달해야 한다. 이는 최소한 150개의 패킷을 수반하지 않거나 /etc/psad/signature 에서 psad_dl이 3으로 설정된 서명과 매칭되지 않거나 /etc/psad/auto_dl 에서 위험 수준이 최소한 3으로 자동 할당되지 않는 스캔에 대해서는 어떤 조치도 취해지지 않는다는 것을 의미한다. 끝으로 ENABLE_AUTO_IDS_REGEX가 N 이기 때문에 IP 주소 차단을 위해 필터링 정책이 특수 로깅 접두어를 생성할 필요는 없다.

** SYN 스캔 응답

공격자가 iptables 방화벽에 대해 표준 Nmap SYN 스캔을 수행해보자.

soft-ftp:/etc# nmap -sS -P0 -n X.X.X.X

Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2010-07-04 23:48 KST

Interesting ports on 117.17.172.120:

Not shown: 1674 filtered ports

PORT STATE SERVICE

20/tcp closed ftp-data

21/tcp open ftp

22/tcp open ssh

53/tcp closed domain

80/tcp open http

443/tcp closed https

Nmap finished: 1 IP address (1 host up) scanned in 153.357 seconds

실제로 psad는 (앞서 설명한대로 IPT_AUTO_CHAIN{n} 변수에 정의된 맞춤화 psad 체인에 차단 규칙을 추가해서 공격자를 차단했으며, iptables -v -n -L 의 출력을 자세히 검색하는 대신 사용자가 psad 체인에서 새로운 차단 규칙을 쉽게 볼 수 있게 해준다.

root@seclab:/etc/psad# psad –fw-list

[+] Listing chains from IPT_AUTO_CHAIN keywords…

Chain PSAD_BLOCK_INPUT (1 references)

pkts bytes target prot opt in out source destination

347 15268 DROP all — * * X.X.X.X 0.0.0.0/0

Chain PSAD_BLOCK_OUTPUT (1 references)

pkts bytes target prot opt in out source destination

0 0 DROP all — * * 0.0.0.0/0 X.X.X.X

Chain PSAD_BLOCK_FORWARD (1 references)

pkts bytes target prot opt in out source destination

0 0 DROP all — * * 0.0.0.0/0 X.X.X.X

0 0 DROP all — * * X.X.X.X 0.0.0.0/0

상태 측면에서 보면 psad –Status 명령어를 사용해서 IP 주소에 대한 차단 규칙이 앞으로 얼마 동안 더 유효한지 확인할 수도 있다. 이 명령어의 전체 출력은 여기에 보이지 않지만 끝부분에는 다음과 같은 두 줄이 나온다. 이 경우 아래의 두 줄을 통해 IP X.X.X.X 가 총 65초 동안 더 차단된다는 것을 알 수 있다.

iptables auto-blocked IPs:

X.X.X.X (65 seconds remaining)

끝으로 목표가 공격자로부터 접근할 수 없게 됐다는 것을 확인하기 위해 스캔을 다시 시도해보자. 이번에는 그 어떤 포트도 도달할 수 없을 것이다.

* 써드파티 도구와 psad 능동적 응답의 통합

많은 소프트웨어 업체가 써드파티 소프트웨어가 자사 소프트웨어를 관리하거나 자사 소프트웨어와 연동하기 쉽게 API 를 만든다. API 를 이용하지 않으면 얻을 수 없는 융통성, 플러그인 가능성, 스크립트화 가능성이 API를 통해 제공되기 때문에 API는 사용자나 설치 기반을 증가시킬 수 있다.

** 명령 행 인터페이스

psad는 동적으로 추가되는(그리고 삭제되는) iptables 규칙을 통해 공격 IP 주소를 차단하는 것 이상의 기능을 제공한다. 능동적 응답 기능 역시 (응답 기능을 쉽게 스크립트화 가능하게 해주는) 명령 행 인터페이스를 통하거나 유닉스 도메인 소켓을 통해 실행 중인 psad 데몬과 좀 더 직접적으로 통신함으로써 써드파티 도구와 쉽게 통합될 수 있다. 다음은 제3자 애플리케이션에 iptables 규칙집합 관리 기능을 직접 만드는 대신 이를 위해 psad를 사용하는 것이 가지는 장점이다.

– 타이머에 기반해서 규칙을 만료시킬 수 있는 기능이 psad에 내장돼 있으므로 따로 개발할 필요가 없다.

– psad는 동적으로 생성된 규칙의 삽입과 삭제를 자신만의 체인에서 관리한다. 이는 psad 규칙을 기존의 iptables 정책과 완전히 분리시킨다.

– psad는 psad 체인에 이미 차단 규칙이 있는 경우 해당 IP 주소나 네트워크에 대해 중복 규칙을 추가하지 않는다.

– psad는 /etc/psad/auto_dl 파일을 이용해서 허용된 IP 주소나 네트워크가 차단되지 않게 보장한다.

– 현재 차단 중인 IP 주소에 대한 상태 정보는 psad –Status 명령을 통해 쉽게 확인할 수 있다.

– psad 맞춤화 체인의 목록은 psad –fw-list 명령을 통해 확인할 수 있다. 이를 통해 psad를 통해 생성된 iptables 규칙과 복잡한 필터링 정책 내의 다른 규칙을 쉽게 구별할 수 있다.

psad의 명령 행 호출을 통해 이용할 수 있는 능동적 응답 기능을 사용하려면 시스템에 데몬으로 실행 중인 psad 인스턴스가 있어야 한다. 실행 중인 psad 데몬이 없다면 현재 psad가 실행 중이지 않다는 오류가 발생한다.

– 차단 규칙 추가

–fw-block-ip 명령 행 인자를 사용하면 직접 특정 IP 주소나 네트워크에 대한 차단 규칙을 맞춤화 psad 체인에 추가할 수 있다. 다음의 예를 보자.

root@seclab:/etc/psad# psad –fw-block-ip 192.168.10.1

[+] Writing 192.168.10.1 to socket; psad will add the IP

within 5 seconds.

일단 실행 중인 psad 데몬에서 CHECK_INTERVAL 타이머가 만료되면 해당 IP 주소는 AUTO_BLOCK_TIMEOUT 변수에 해당하는 기간 동안 차단 체인에 추가된다.

Jul 5 01:13:25 seclab psad: added iptables auto-block against 192.168.10.1 for 360 seconds

– 차단 규칙 제거

특정 IP 주소나 네트워크에 대한 모든 차단 규칙을 제거하려면 –fw-rm-block-ip 명령 행 인자를 사용한다.

root@seclab:/etc/psad# psad –fw-rm-block-ip 192.168.10.1

[+] Writing 192.168.10.1 to socket; psad will remove the IP

within 5 seconds.

실제로 실행 중인 psad가 차단 규칙을 만료시킨다.

Jul 5 01:17:00 seclab psad: removed iptables auto-block against 192.168.10.1

– 모든 차단 규칙 제거

때때로 기본적인 네트워크 연결성에 문제가 생길 수 있으며, 어떤 경우에는 능동적 응답 기법 때문에 이런 연결성 문제가 악화될 수 있다. 특정 IP 주소나 네트워크를 허용 목록에 추가할 수 있는 제공하는 것 외에도 능동적 응답 기법은 네트워크에 자신이 미치는 영향을 쉽게 제거할 수 있게 해줘야 한다. psad의 경우에는 동적으로 생성되는 iptables 규칙뿐만 아니라 맞춤화 psad 체인에 존재하는 모든 규칙을 쉽게 제거할 수 있는 방법도 제공해야 한다. psad –Flush 명령이 이 기능을 제공한다.

root@seclab:~# psad –Flush

[+] Flushing psad chains.

일단 CHECK_INTERVAL 타이머가 만료되면 실행 중인 psad 데몬이 다음과 같은 syslog 메시지를 생성한다.

Jul 6 00:28:52 seclab psad: flushing existing psad iptables auto-response chains

Jul 6 00:28:52 seclab psad: flushed: PSAD_BLOCK_INPUT

Jul 6 00:28:52 seclab psad: flushed: PSAD_BLOCK_OUTPUT

Jul 6 00:28:52 seclab psad: flushed: PSAD_BLOCK_FORWARD