* 스노트 규칙을 사용한 공격 탐.

iptables 로깅 형식은 매우 완전하기 때문에 psad는 애플리케이션 계층 기준이 없는 스노트 규칙과 매칭되는 트래픽을 탐지할 수 있다. 예를 들어 다음과 같은 스노트 규칙을 생각해보자. 이 규칙은 출발지 포트가 10101이고 승인 값이 0이며 SYN 플래그가 설정됐고, IP 헤더의 TTL 값이 220보다 큰 TCP 패킷을 찾는다.

alert tcp $EXTERNAL_NET 10101 -> $HOME_NET any (msg:”SCAN myscan”; flags:S; ttl:>220; reference:arachnids,439; classtype:attempted-recon; sid:613; psad_id:100065; psad_dl:2;)

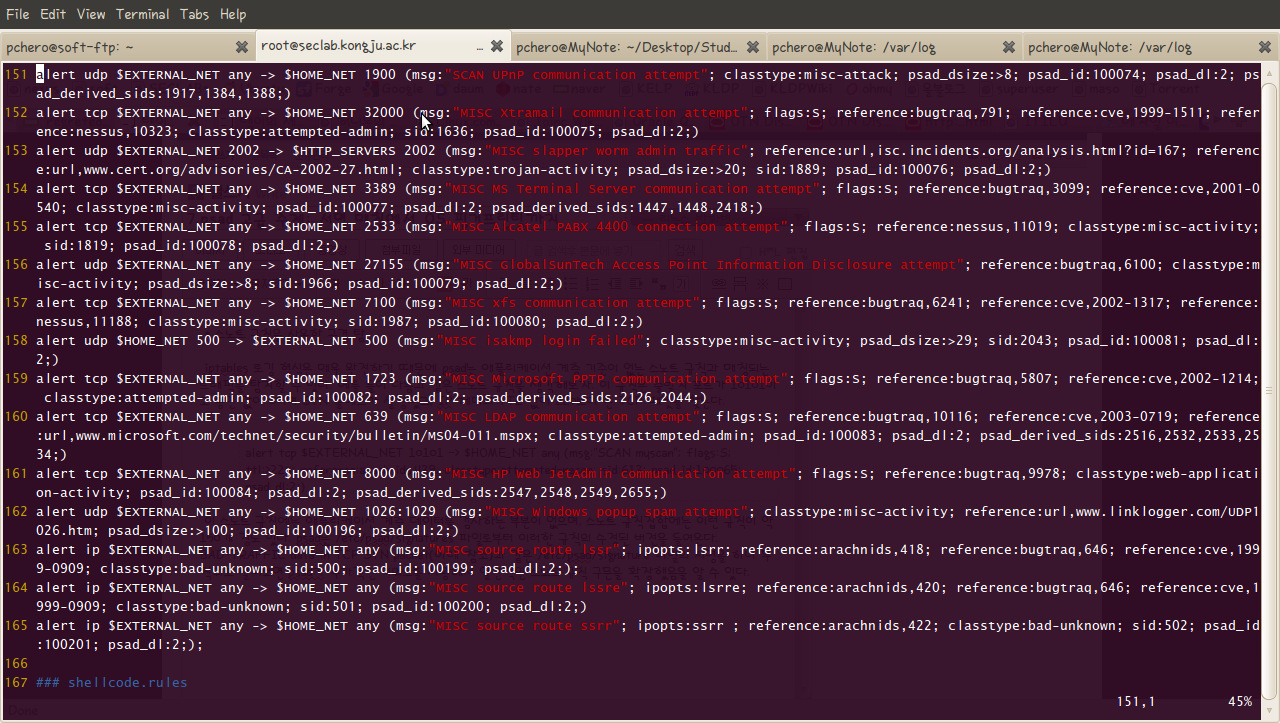

이 스노트 규칙에는 애플리케이션 계층 데이터를 검사하는 부분이 없으며, 스노트 규칙집합에는 이런 규칙이 약 150개 정도 있다. psad는 /etc/psad/signatures 파일로부터 이러한 규칙의 수정된 버전을 들여온다. BAD-TRAFFIC data in TCP SYN packet(아래 참조)과 같은 /etc/psad/signature 파일의 서명을 하나 무작위로 살펴보면 psad가 추가적인 키워드를 사용해서 일반적인 스노트 규칙 구문을 확장했음을 알 수 있다.

이와 같은 키워드 첨가는 서명을 psad와 호환되게 해주는 특정 정보를 서명에 추가한다. 스노트 규칙에 추가된 모든 psad 키워드 첨가의 정의는 다음과 같다.

– psad_id : 이 키워드는 서명을 추적하고 psad가 새로운 서명을 추가할 수 있게 유일한 ID 숫자를 정의한다. psad_id 항목은 스노트의 sid 항목과 유사하다. 모든 psad_id 값은 6자리이며, 스노트 sid 값과 구별하기 위해 10000에서 시작한다. ID 값을 정의하는 이런 방법은 서명 ID 값이 7자리며, 일반적으로 서명이 생성된 연도수로 시작하는 블리딩 스노트 프로젝트(http://www.bleedingsnort.com)와 유사하다.

– psad_dl : 이 키워드는 psad가 서명을 촉발한 IP 주소에 할당해야 하는 위험 수준을 명시한다. psad_dl 항목은 1 ~ 5 사이의 값을 취한다.

– psad_dsize : 이 키워드는 iptables LEN 항목의 값에서 헤더의 길이를 빼는 방법으로 패킷 페이로드 크기에 대한 매칭 기준을 명시한다. 이 옵션은 스노트의 dsize와 유사하지만 iptables 로그 메시지의 LEN 항목은 기록된 패킷의 전체 길이로 IP 헤더까지 포함하기 때문에 psad는 헤더 길이를 빼야 한다. 예를 들어 페이로드 크기가 1000 바이트보다 큰지 검사하려면 서명에 psad_dsize:>1000 를 추가한다.

– psad_derived_sids : psad는 이 키워드를 이용해서 특정 psad 서명이 유도된 원본 스노트 sid 값을 추적할 수 있다. 일부 psad 서명은 몇 가지 스노트 규칙을 합쳐서 생성되며, 이 키워드가 이러한 스노트 규칙을 기록한다.

– psad_ip_len : 이 키워드는 iptables 로그 메시지의 LEN 항목에 대한 매칭 기준을 명시한다.(이는 psad_dsize 와 비슷하지만 네트워크와 전송 계층 헤더의 길이를 빼지 않는다). psad_dsize와 마찬가지로 psad_ip_len 키워드도 n:m, n<, n> 과 같은 형식의 범위 매칭을 지원한다. 예를 들어 LEN 항목이 100바이트에서 200바이트 사이인지 검사하려면 psad_ip_len: 100:200 를 서명에 추가한다.

** LAND 공격 탐지

LAND 공격은 오래된 고전적 공격으로 윈도우 시스템을 목표로 하는 서비스 거부 공격이다. LAND 공격에는 자신의 목적지 IP 주소와 동일한 출발지 IP 주소를 가지는 TCP SYN 패킷을 생성하는 것이 포함된다. 스노트 서명 집합에서 LAND 공격 탐지의 핵심은 sameip 패킷 헤더 검사다. 스노트 규칙 ID 527( 원래 스노트의 /etc/psad/snort_rules/bad-traffic.rules 파일에 존재)의 수정된 버전을 통해 psad는 iptables 로그에서 LAND 공격을 탐지할 수 있다.

alert ip any any -> any any (msg:”BAD-TRAFFIC same SRC/DST”; sameip; reference:bugtraq,2666; reference:cve,1999-0016; reference:url,www.cert.org/advisories/CA-1997-28.html; classtype:bad-unknown; sid:527; psad_id:100103; psad_dl:2;)

psad는 iptables 로그에서 SRC와 DST 항목이 동일한지 확인하는 방법으로 sameip 검사를 수행한다. 그러나 긍정 오류를 줄이기 위해 루프백(loopback) 인터페이스에 대해 기록된 트래픽은 이 검사에서 제외한다.

SRC와 DST 항목은 항상 iptables 로그 메시지에 의해 포함되므로 psad가 LAND 공격과 관련된 트래픽을 탐지하게 하기 위한 LOG 규칙을 만들 때는 특별한 명령 행 옵션을 입력할 필요가 없다.

** 윈도우 메신저 팝업 스팸 탐지

스팸은 인터넷 공간 어디에나 존재하는 문제로 모두가 이 골칫거리의 영향을 체감하고 있다. 자신의 스팸을 좀 더 많은 사용자가 보게 하기 위해 스패머(스팸 전송자)가 주로 사용하는 방법 중 하나는 윈도우 메신저 서비스를 통해 스팸을 직접 전송하는 것이다. 이 트래픽이 외부 네트워크로부터 오는 경우 이를 탐지하는 것은 매우 쓸모 없음에도 불구하ㄱ(스팸 메시지는 스푸핑될 수 있으며, 메시지가 크지 않는 한 이를 전송하는 데는 UDP 패킷 하나만 필요하기 때문이다) 내부 네트워크에서 전송되는 스팸 메시지를 탐지하는 것은 중요할 수 있다. 인트라넷이서 이런 트래픽을 생성하는 시스템은 원격에서 시스템을 제어하고 있는 누군가에 의해 이미 침투당해서 스팸을 존송하는 데 이용되는 중일 수도 있다.

psad는 (내부 주소에서 전송됐는지와 무관하게) INPUT 체인에 기록된 패킷을 홈 네트워크에서 라우팅된 것으로 취급하기 때문에 다음과 같은 서명은 윈도우 팝업 스팸 시도가 방화벽으로 라우팅될 때 이를 탐지한다(목적지 포트 범위 1026 ~ 1029를 가지는 UDP와 psad_size 검사를 이용하는 100바이트 초과의 애플리케이션 계층 데이터 크기 부분에 주목하자).

alert udp $EXTERNAL_NET any -> $HOME_NET 1026:1029 (msg:”MISC Windows popup spam attempt”; classtype:misc-activity; reference:url,www.linklogger.com/UDP1026.htm; psad_dsize:>100; psad_id:100196; psad_dl:2;)

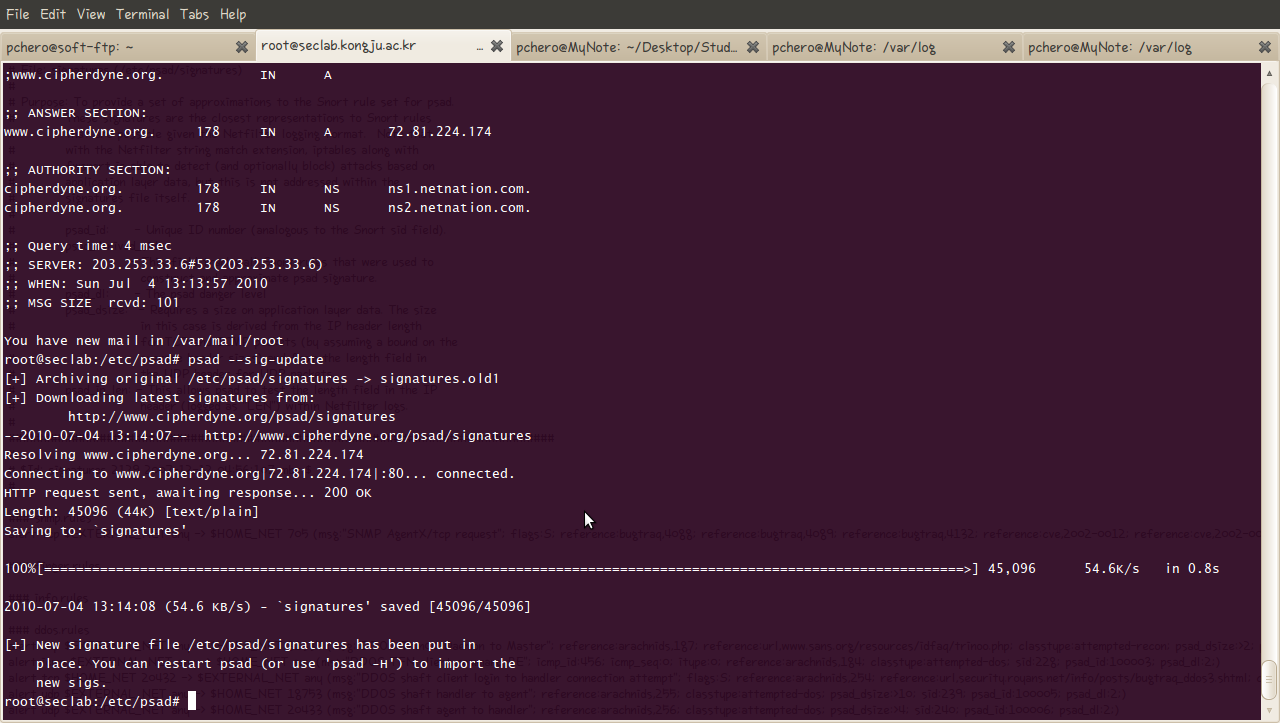

* psad 서명 갱신

psad 배포는 주로 psad tar 압축 파일이나 RPM 파일에 “signatures” 파일로서 갱신된 서명 집합을 포함한다. 그러나 서명 개발은 진행 중인 과정이며, 어떤 경우에는 psad의 다음 배포가 나오기 전에 새로운 서명이 개발되기도 한다.

사용자가 최대한 빨리 서명을 이용할 수 있게 하기 위해 http://www.cipherdyne.org/psad/signatures 에서 최신 서명 집합을 배포한다. psad –sig-update 명형 행 인자를 이용하면 psad는 다음과 같이 이 파일을 받아서 파일시스템의 /etc/psad/signatures 에 위치시킨다.

위에서 알 수 있듯이 최신 서명 집합이 다운로드됐으며, 사용자는 init 스크립트(/etc/init.d/psad restart)를 이용해서 psad 를 재시작하거나 실행 중인 psad 데몬에 HUP 신호(psad -H)를 전송해서 새로운 서명 집합을 들여오게 할 수 있다.

* OS 핑거프린팅

네트워크 트래픽을 통해 운영체제를 원격으로 핑거프린팅하는 기술에는 몇 가지가 있으며, 크게 능동형과 수동형의 두 분류로 나눌 수 있다.

– 운영체제 핑거프린팅이라는 용어는 다소 잘못된 표현이다. 사실 이 용어가 의미하는 것은 네트워크 스택 핑거프린팅이기 때문이다. 네트워크 스택이 OS 마자 다르기 때문에 네트워크 스택을 핑거프린팅해서 이에 대응되는 운영체제를 유추할 수 있다.

** Nmap을 이용한 능동적 OS 핑거프린팅

사용자가 기여하는 1600개 이상의 OS 핑거프린트 데이터 베이스를 이용하면 Nmap의 -O 옵션은 가장 잘 알려진 능동적 OS 핑거프린팅 구현이다. Nmap은 주로 TCP의 틀징적인 동작을 이용해서 원격 운영체제를 추측하는데, 다음과 같은 것이 있다.

– Nmap이 전송한 SYN 패킷에 대한 응답으로 목표 스택이 TCP 헤더의 옵션 부분을 구성하는 방식

– 닫힌 포트로 UDP 패킷을 전송해서 목표 시스템으로부터 알아낸 ICMP 포트 도달 불가 메시지의 특성을 통해 알아내는 방식. 운영체는 ICMP 포트 도달 불가 메시지에 닫힌 포트로 전송된 원본 UDP 패킷의 일부를 방환해야 하지만 많은 스택이 이를 완전하게 수행하지는 않는다. 체크섬, IP ID 값, 총 IP 길이 항목 등이 왜곡될 수 있다. 이 값들이 왜곡되는 정도와 방식은 원격 스택의 핑거프린팅을 돕는 척도로 이용될 수 있다.

– Xprobe도 흥미로운 능동적 OS 핑거 프린터다(http://www.sys-security.com). Xprobe는 핑거 프린팅을 보조하기 위해 굉장히 많은 ICMP을 사용한다. 어떤 경우 Xprobe는 OS 를 핑거프린팅할 때 Nmap 보다 훨씬 적은 패킷을 전송하기도 한다. 때때로 Nmap은 하나의 원격 호스트에 대한 핑거프린트를 생성하는 데 1400개 정도의 패킷을 생성할 수 있다. 능동적 핑거프린팅 기술에 대한 자세한 정보는 논문 [Remote OS Detection via TCP/IP Stack FingerPrinting] (http://www.insecure.org)과 [The Present and Future of Xprobe2-The Next Generation of Active Operating System Fingerprinting](http://www.sys-security.com)에서 찾아볼 수 있다.

* DShield 보고

DShiled 분산 침입 탐지 시스템(http://www.dshield.org)은 보안 이벤트 데이터를 수집하고 보고하는 데 있어 중요한 도구다. DShield는 침입 탐지 시스템, 라우터, 방화벽 등을 포함해서 다양한 공개 소스와 상용 소프트웨어가 제공하는 데이터에 대한 중앙집중식 저장소 역할을 수핸한다.

이러한 제품의 다수가 메일이나 웹 인터페이스를 통해 DShield 에게 보안 경고를 제출할 수 있다. 이벤트 데이터를 DShield 에게 제출할 수 있는 클라이언트 프로그램의 전체 목록은 http://www.dshield.org/howto.php 에서 찾아볼 수 있다.

DSheild 데이터베이스는 전역 자원으로 설계됐다. 즉, 어떤 IP 주소가 가장 많은 수의 임의 목표를 공격 중인지, 가장 일반적으로 공격되는 포트와 프로토콜이 무엇인지 등을 알기 위해 누구나 DShield 데이터베이스를 이용할 수 있다.

DShield 에 제출하는 이벤트 데이터의 형태는 중요하다. 방화벽이나 침입 탐지 시스템이 기록한 이벤트 데이터 중 일부는 공개적인 인터넷상에서 악의적인 트래픽을 의미하는 것이 아닐 수 있으므로 DShield 데이터베이스에 포함시키는 것이 부적절하다. 이런 데이터는 RFC 1918 주소 공간의 내부 네트워크에 존재하는 호스트 간 공격, 로컬 보안을 검사하기 위해 실즈 업(https://www.grc.com)과 같은 외부 사이트로부터 요청된 포트 스캔 등이 있다.

psad 는 자동적으로 스캔 데이터를 DShield에게 메일로 제출할 수 있다. DShield 웹사이트에 가입하면 /etc/psad/psad.conf 의 DSHIELD_USER_ID 변수를 수정해서 메일 제출에 사용자명을 포함시킬 수도 있지만 DShield 는 익명 출처로부터의 로그정보도 수용하므로 굳이 가입할 필요는 없다. 기본적으로 DShield 보고가 활성화되면 psad는 6시간마다 제출 메일을 전송하지만 이 간격은 DSHIELD_ALERT_INTERVAL 변수를 조절해 변경할 수 있다(psad는 RFC 1918 주소나 /etc/psad/auto_dl 에서 위험 수준이 0으로 설정됐기 때문에 무시해야 하는 주소로부터 시작되는 스캔 데이터를 포함시키지 않는다).

psad 에서 DShield 보고가 기본적으로 활성화대 있지는 않지만 psad 설치 프로그램인 install.pl 은 이를 활성화할지 묻는다. 보안 정책에서 명시적으로 DShield로의 보안 이벤트 데이터 전송을 금지하지 않는 한 이 기능을 활성화할 것을 경력 추천한다.

* psad 상태 출력 보기

psad는 iptables 로그를 감시하면서 다양한 데이터를 /var/log/psad 디렉토리에 저장하기 때문에 사용자는 자신의 시스템이 얼마나 많이 스캔됐는지에 대한 정보를 얻기 위해 이 디렉토리를 자세히 살펴볼 수 있다.

물론 대부분의 사람들이 수없이 많은 /var/log/psad/ip 디렉토리와 그 안의 파일을 직접 분류하는 것을 즐기지 않기 때문에 psad는 실행 중인 psad 데몬에 대한 상태 정보를 로컬 파일시스템에 질의하는 기능을 통해 이 과정을 자도오하한다. 이를 위해서는 psad를 실행할 때 목록 7-1과 같이 –Status 명령 행 인자를 입력해야 한다.

[+] psadwatchd (pid: 29253) %CPU: 0.0 %MEM: 0.0

Running since: Sun Jul 4 13:29:20 2010[+] kmsgsd (pid: 29251) %CPU: 0.0 %MEM: 0.0

Running since: Sun Jul 4 13:29:19 2010[+] psad (pid: 29248) %CPU: 0.1 %MEM: 0.7

Running since: Sun Jul 4 13:29:19 2010

Command line arguments: -c /etc/psad/psad.conf

Alert email address(es): root@localhost[+] Version: psad v2.1.4

[+] Top 50 signature matches:

“POLICY vncviewer Java applet communication attempt” (tcp), Count: 12, Unique sources: 1, Sid: 1846

“BACKDOOR DeepThroat 3.1 Server Response [3150]” (udp), Count: 12, Unique sources: 3, Sid: 1982

“BACKDOOR DeepThroat 3.1 Server Response [4120]” (udp), Count: 10, Unique sources: 1, Sid: 1984

“BACKDOOR DoomJuice file upload attempt” (tcp), Count: 8, Unique sources: 1, Sid: 2375

“MISC PCAnywhere communication attempt” (tcp), Count: 8, Unique sources: 1, Sid: 100073

“BACKDOOR netbus Connection Cttempt” (tcp), Count: 8, Unique sources: 1, Sid: 100028

“BACKDOOR DeepThroat 3.1 Server Response” (udp), Count: 6, Unique sources: 3, Sid: 195

“MISC HP Web JetAdmin communication attempt” (tcp), Count: 4, Unique sources: 1, Sid: 100084[+] Top 25 attackers:

….[+] Top 20 scanned ports:

….[+] iptables log prefix counters:

….DShield stats:

….[+] IP Status Detail:

….

위 출력에는 현재 psad가 추적 중인 모든 공격을 특징에 따라 나눈 일부 집합을 사용자에게 알려주게 설계된 여러 부분이 있다(가장 높은 수준의 정보가 위쪽에 위치한다). 각 부분은 다음과 같다.

– psad 프로세스 상태 정보.

먼저 psad 프로세스 상태 정보를 볼 수 있으며 여기에는 프로세스 ID, 프로세스가 실행된 시간, 현재 사용 중인 CPU와 주 메모리의 %가 있다. 특히 psad 데몬의 경우 실행 시 주어진 명령 행 인자가 있다면 이것도 출력에 포함되며, psad가 경고 메일을 전송하게 설정된 메일 주소도 포함된다.

– 서명 매칭 상위 50개

다음으로는 서명 매칭의 상위 50개가 나와 있다. 50개 이상 출력되게 하려면 /etc/psad/psad.conf 파일의 STATUS_SIGS_THRESHOLD 변수 값을 증가시키면 된다.

– 공격자 상위 25개

다음으로는 공격 IP 주소의 상위 25개가 나열돼있다. psad가 25개 이상 출력되게 하려면 psad.conf 파일의 STATUS_IP_THRESHOLD 변수 값을 증가시키면 된다. 상위 공격자들의 목록을 알면 사용자 시스템에 잠재적으로 위험할 수 있는 인터넷상의 IP 주소에 대해 좀 더 나은 결정을 할 수 있다.

– 스캔된 포트 상위 20개

다음으로는 상위 20개의 스캔된 TCP와 UDP 포트가 나온다. psad.conf 파일의 STATUS_PORT_THRESHOLD 변수를 증가시켜서 20개 이상 출력하게 할 수 있다. 특정 서비스에 대해 전파 중인 웜이 있다면 상위 20개의 스캔된 포트 정보가 해당 서비스에 대해 증가된 웜의 활동을 알아내는 데 도움이 된다. 이런 웜을 이용한 공격한 취약한 네트워크에 시스템이 존재하는 경우 상위 20개의 스캔된 포트 목록은 인프라스트럭처에서 취약점을 제거하는 데 도움이 될 수 있다.

– 로깅 접두어

다음에는 psad가 추정 중인 로깅 접두어가 있다. fwsnort를 실행하는 경우 각각의 fwsnort iptables 규칙이 서로 다른 스노트 서명에 대응되는 자신만의 로깅 접두어를 가지기 때문에 이 부분의 양이 많을 수 있다. 이 부분을 통해 iptables 정책에서 가장 일반적으로 촉발되는 로깅 접두어를 알 수 있다. 로깅 접두어는 가장 많이 촉발된는 순으로 정렬돼있다.

– DShield 통계

다음은 DShield 분산 IDS로 전송된 메일 경고의 갯수다. 함께 나와 있는 것은 psad가 수집해서 추가적인 분석을 위해 DShield로 전송한 총 패킷 수다.

– 자동 차단된 IP 주소

위의 예제에는 나오지 않지만 다음에는 psad가 차단한 IP 주소가 나온다. 자동 차단을 이용하려면 ENABLE_AUTO_IDS를 Y로 설정해야 한다. 자동 응답 정보는 ENABLE_AUTO_IDS 가 N 으로 설정된 경우에도 항상 상태 정보 출력에 포함된다. 이는 psad가 자동 응답 기능을 활성화했던 이전 실행(현재 실행 중인 psad 인스턴스에서는 활성화하지 않음)에서 여러 IP 주소를 차단했을 수 있기 때문이다.

– 스캐닝 IP 주소의 상세 정보

마지막으로는 psad가 현재 추적 중이며 각 주소로부터 감시된 수상한 트래픽의 심각도가 최소 DANGER_LEVEL_1 로 할당된 출발지 주소의 전체 목록으로 시작한다. 각 IP 주소행에는 수상한 패킷을 기록한 iptables 체인과 입력 인터페이스, 출발지 IP 주소로부터의 TCP, UDP, ICMP 패킷의 개수, 현재 위험 수준, 메일 경고 개수, 수상한 트래픽을 생성한 운영체제에 대한 추측 값도 함께 출력된다.

psad가 /var/log/psad 디렉토리에 스캔 정보를 잘 기록하지만 실행 중인 psad 데몬이 어떻게 수행 중인지에 대한 정보를 얻는 다른 방법이 있다. 명령어 psad -U 를 (root 권한으로) 실행하면 현재 실행 중인 psad 인스턴스가 스캔 정보를 디스크에 기록하기 위해 내부적으로 사용하는 주 해시 자료 구조의 내용을 덤프하기 위해 Data::Dumper 펄 모듈을 사용하게 지시하는 USRI 신호를 수신한다. 결과는 /var/log/psad/scan_hasb.pid 에 기록되며, 여기서 pid는 현재 실행 중인 psad 데몬의 프로세스 ID다. 이 출력의 예는 http://www.cipherdyne.org/LinuxFirewalls 에서 구할 수 있다.

* 포렌식 모드

많은 사람들이 iptables 로그 데이터를 포함하는 오래된 syslog 파일을 가지고 있다. psad를 포렌식(forensics) 모드로 사용하면 이런 오래된 로그 파일을 사용해서 과거에 발생했던 수상한 트래픽을 알아낼 수 있다. 이 정보는 실제 침입을 추적하는 중이거나 침투 시점에 어떤 IP 주소가 시스템을 스캔했는지 알아보고자 할 때 특히 유용할 수 있다. psad를 포렌식 모드로 실행하려면 아래와 같이 -A 명령행 스위치를 지정한다(IP 주소는 모두 변경하였다)

root@seclab:/etc/psad# psad -A

[+] Entering analysis mode. Parsing /var/log/messages

[+] Found 17130 iptables log messages out of 19807 total lines.

This may take a while…

[+] Processed 1000 packets…

[+] Processed 2000 packets…

[+] Processed 3000 packets…

[+] Processed 4000 packets…

[+] Processed 5000 packets…

[+] Processed 6000 packets…

[+] Processed 7000 packets…

[+] Processed 8000 packets…

[+] Processed 9000 packets…

[+] Processed 10000 packets…

[+] Processed 11000 packets…

[+] Processed 12000 packets…

[+] Processed 13000 packets…

[+] Processed 14000 packets…

[+] Processed 15000 packets…

[+] Processed 16000 packets…

[+] Processed 17000 packets…

[+] Assigning scan danger levels…

Level 1: 0 IP addresses

Level 2: 0 IP addresses

Level 3: 0 IP addresses

Level 4: 2 IP addresses

Level 5: 0 IP addressesTracking 2 total IP addresses

[+] Version: psad v2.1.4[+] Top 50 signature matches:

[NONE][+] Top 25 attackers:

117.17.X.X DL: 4, Packets: 8462, Sig count: 0

117.17.X.X DL: 4, Packets: 3033, Sig count: 0[+] Top 20 scanned ports:

tcp 25 2044 packetsudp 57321 8460 packets

udp 1947 2952 packets

udp 5353 1262 packets

udp 67 1254 packets

udp 138 587 packets

udp 137 341 packets

udp 9999 212 packets

udp 11702 7 packets

udp 2343 7 packets[+] iptables log prefix counters:

“DROP”: 17126

“DROP INVALID”: 4Total packet counters: tcp: 2044, udp: 15082, icmp: 0

[+] IP Status Detail:

SRC: 117.17.Z.Z, DL: 4, Dsts: 1, Pkts: 8462, Unique sigs: 0

DST: 255.255.255.255

Scanned ports: UDP 2343-57321, Pkts: 8462, Chain: INPUT, Intf: eth0SRC: 117.17.A.A, DL: 4, Dsts: 2, Pkts: 3033, Unique sigs: 0

DST: 255.255.255.255

Scanned ports: UDP 1947-9999, Pkts: 2962, Chain: INPUT, Intf: eth0

DST: 224.0.0.251

Scanned ports: UDP 5353, Pkts: 71, Chain: INPUT, Intf: eth0Total scan sources: 2

Total scan destinations: 2[+] These results are available in: /var/log/psad/analysis.out

[+] Finished –Analyze cycle.

위 출력물은 psad가 로그 파일로부터 구문 분석한 iptables 로그 메시지의 총수를 알려주는 정보가 포함된다. 또 출력은 5개의 위험 수준에 해당하는 IP 주소의 총수도 나열한다. 포렌식 출력의 나머지 부분은 이전 절의 –Status 출력과 유사해서 가장 많이 스캔된 포트, 상위 공격자, 서명 매칭 등에 대한 정보가 포함된다.

psad는 포렌식 모드일 때 기본적으로 /var/log/messages 파일로부터 iptables 로그 메시지를 구문 분석한다. 이 경로는 다음과 같이 -m 명령 행 인자를 사용해서 변경할 수 있다.

# psad -A -m /some/file/path

* 상세/디버그 모드

psad가 iptables 로그 메시지를 감시할 때 psad의 내부 동작을 알아보려면 –debug 스위치를 이용해서 psad를 상세 모드로 실행하면 된다.

# psad –debug

이 스위치를 입력하면 psad는 데몬이 되지 않으며, 실행 도중 STDERR로 정보를 표시할 수 있게 된다. 이 정보에는 MAC 주소에서 수동적 OS 핑거프린팅 정보까지 모든 것이 포함된다.