DoS를 막기 위해 우선적으로 당부하고 싶은 말은 “절대로 포기하지 말라”는 것이다. 비록 DoS 공격을 완벽하게 방어하는 것은 어려운 일이지만 간단한 라우터 및 또는 방화벽을 구성하여 웹 사이트로 들어오는 트래픽 종류와 범위를 제한시켜 피해정도를 줄일 수가 있다.

물론 공격자는 더 강도 높은 공격을 할지도 모르지만 결국 언젠가는 대응방안이 승리할 것이다. DoS 공격으로 인한 피해를 감소시키기 위해 몇 가지 기본원리와 Windows 2000의 구성에 대해 알아보자.

|

(1) ISP와의 공조체제구축

DoS 공격을 방어하기 위한 가장 중요한 첫 번째 단계는 ISP와 연락을 유지하고 DoS 공격을 위해 어떤 대책이 지원되고 있는지 알아봐야 한다. 거의 대부분의 사용자들이 ISP를 통해 인터넷에 접속하고 있으며, DoS에 안전한 대응이 사용되고 있더라도, ISP와의 연결이 두절되거나 포화상태이면 아무런 소용이 없다.

(2) DoS 공격 탐지는 어떻게 하는가?

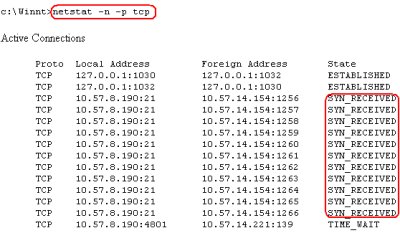

공 격을 당하고 있다고 생각되면, 우선 운영체제에서 netstat 명령이 지원되는지를 확인하고 이 명령어를 실행한다. 만일 SYN_RECV 상태의 접속이 많이 보인다면 SYN 공격이 진행되고 있다고 의심해 볼 필요가 있다.(단 무조건 DoS 공격으로 간주해서는 안 된다.)

윈도우용 IDS(침입탐지시스템)인 Snort를 활용하는 것도 좋은 방법이다.

Snort : http://www.snort.org

Snort cheat-sheet: https://comparite.ch/snort-cs

사용법 : www.certcc.or.kr, http://www.securitymap.net/sdm/sdm_ids.html

(3) DoS 공격을 막기 위한 TCP/IP 파라미터 구성하기

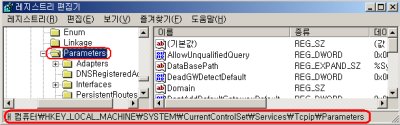

아래 레지스트리 값들은 Windows2000test.com을 테스팅할 때 DoS 공격을 막기 위해 MS가 사용한 파라미터들이며, 아래 내용과 레지스트리를 비교해서 없는 값들은 직접 생성해야 한다.

HKEY_LOCAL_MACHINE – SYSTEM – CurrentControlSet – Services

| TcpipParameters | 설정 권장사항 | 종 류 |

| SynAttackProtect | 2 | REG_DWORD |

| TcpMaxHalfOpen | 100(Advanced Server : 500) | REG_DWORD |

| TcpMaxHalfOpenRetried | 80(Advanced Server : 400) | REG_DWORD |

| TcpMaxPortsExhausted | 1 | REG_DWORD |

| TcpMaxConnectResponse

Retransmissions |

2 | REG_DWORD |

| EnableDeadGWDetect | 0 | REG_DWORD |

| EnablePMTUDiscovery | 0 | REG_DWORD |

| KeepAliveTime | 300,000 | REG_DWORD |

| EnableICMPRedirects | 0 | REG_DWORD |

| InterfacesPerformRouterDiscovery | 0 | REG_DWORD |

| NetBtParameters

NoNameReleaseOnDemand |

1 | REG_DWORD |

| TcpipParameters | 설정 권장사항 | 종 류 |

| EnableSecurityFilters | 1 | REG_DWORD |

| DisableIPSourceRouting | 1 | REG_DWORD |

| TcpMaxDataRetransmissions | 3 | REG_DWORD |

| AFDParameters | REG_DWORD | |

| EnableDynamicBacklog | 1 | REG_DWORD |

| MinimumDynamicBacklog | 20 | REG_DWORD |

| DynamicBacklogGrowthDelta | 10 | REG_DWORD |

◇ 참조 페이지 :